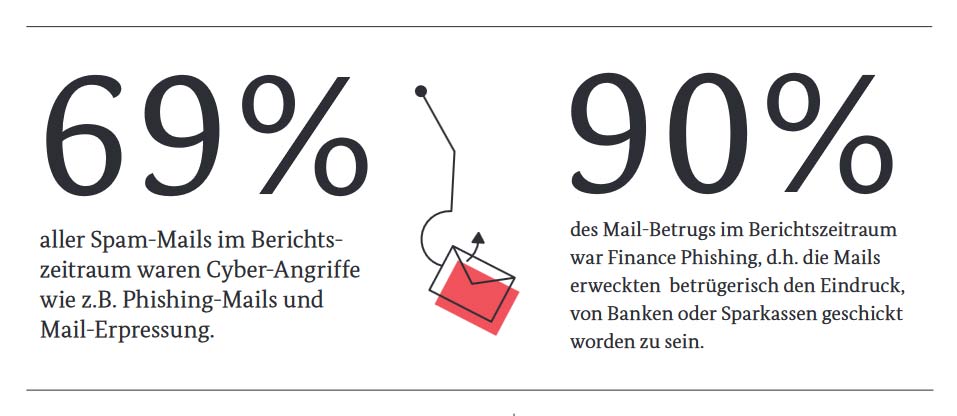

Über 207 Tage waren bürgernahe Dienstleistungen in einer Landkreisverwaltung in Sachsen-Anhalt nicht oder nur eingeschränkt verfügbar. 15 Millionen Meldungen zu Schadprogramm-Infektionen in Deutschland wurden an deutsche Netzbetreiber durch das BSI übermittelt. 69% aller Spam-Mails im Berichtszeitraum waren Phishing (meist Finance Phishing) und E-Mail-Erpressung. Dies sind nur einige der Ergebnisse des Berichts des Bundesamts für Sicherheit in der Informationstechnik (BSI) zur Lage der IT-Sicherheit in Deutschland für 2022.

Prozentanteile Spam-Mails und Mail-Betrug, Quelle: BSI Lagebericht zur IT-Sicherheit in Deutschland 2022

Prozentanteile Spam-Mails und Mail-Betrug, Quelle: BSI Lagebericht zur IT-Sicherheit in Deutschland 2022

Das Phishing wird auch im IBM Security X-Force Threat Intelligence Index 2023 das zweite Jahr in Folge als wichtigster Infektionsfaktor mit 41% der Vorfälle genannt. X-Force beobachtete zudem eine 100-prozentige Zunahme von Thread-Hijacking-Versuchen pro Monat, bei denen sich ein Angreifer als eine andere Person ausgibt und bestehende E-Mail-Konversationen für schändliche Zwecke nutzt. Zu diesem Angriffsbereich zählt auch das Social Engineering, bei dem sich Hacker das Vertrauen von Mitarbeitern erschleichen und vertrauliche Informationen, Daten oder beispielsweise Sicherheitsmaßnahmen des Unternehmens erlangen.

Die Auswirkungen von solchen Cyber-Angriffen auf die IT von Organisationen können verheerend sein. Sie verursachen neben Ausfallzeiten und Datenverlusten vor allem meist erhebliche finanzielle Verluste. Von einem erfolgreichen Cyber-Angriff auf kritische Infrastrukturen können hunderttausende Menschen betroffen sein, sei es, dass der Strom ausfällt, die Wasserversorgung unterbrochen ist, die öffentlichen Verkehrsmittel nicht bereitstehen, die medizinische Versorgung im Krankenhaus nicht gewährleistet werden kann oder die öffentliche Verwaltung nicht funktioniert.

Betreibern kritischer Infrastrukturen wie beispielsweise im Bereich der Telekommunikation, Wasser, Ernährung, Energie, Siedlungsabfallentsorgung etc. wird daher vorgegeben, geeignete organisatorische und technische Maßnahmen zu ergreifen, um Beeinträchtigungen ihrer IT-Systeme, Komponenten oder Prozesse zu verhindern.

Seit dem 1. Mai 2023 sind zudem alle KRITIS Betreiber gesetzlich dazu angehalten, Systeme zur Angriffserkennung (SzA) einzusetzen und diese Systeme von unabhängiger Seite prüfen zu lassen. Die Systeme zur Angriffserkennung (Intrusion Detection Systems, IDS) sorgen in der Regel für eine effektive und frühzeitige Erkennung von Cyber-Angriffen und ermöglichen so eine Schadensreduktion.

Ein System zur Angriffserkennung soll ungewöhnliche Aktivitäten in einem Netzwerk oder Computersystem erkennen und einen möglichen Angriff melden. Hierzu wird in der Regel ein IDS den Netzwerkverkehr oder Systemprotokolle in Echtzeit analysieren und nach Mustern oder Verhaltensweisen suchen, die auf eine potenzielle Bedrohung hinweisen könnten. Ein IDS ist letztlich aber ein passives System, das einen Angriff nicht von vornherein verhindern kann. Ein Intrusion Prevention System (IPS) hingegen erkennt Angriffe und ergreift aktive Maßnahmen, um den Angriff zu stoppen oder abzuwehren. Ein IPS kann beispielsweise die Verbindung zu einem infizierten Computer blockieren oder eine Firewall-Regel erstellen, um den Zugriff auf eine bestimmte IP-Adresse zu blockieren.

Ein Audit von KRITIS Betreibern ist alle zwei Jahre vorgesehen. Es ist eine Überprüfung der Sicherheitsmaßnahmen und -vorkehrungen in kritischen Infrastrukturen und zielt darauf ab, potenzielle Schwachstellen in den informationstechnischen Systemen und den organisatorischen Abläufen der KRITIS-Betreiber zu identifizieren und zu bewerten. Überprüft werden technische Sicherheitsmaßnahmen wie Firewalls, Verschlüsselung oder Zugangskontrollen sowie organisatorische Maßnahmen wie Schulungen, Richtlinien und Notfallpläne. Der KRITIS-Betreiber muss über einen angemessenen Plan zur Reaktion auf Sicherheitsvorfälle (Incidents) verfügen. Dies umfasst die Meldung von Vorfällen, die Zusammenarbeit mit Behörden und die Wiederherstellung des Betriebs nach einem Sicherheitsvorfall.

Die konkrete Durchführung eines KRITIS-Audits kann je nach dem Sektor und der spezifischen Infrastruktur variieren. In der Regel erfolgt das Audit durch externe Prüfer, die die oben genannten Aspekte überprüfen und bewerten. Hierbei werden Interviews mit Verantwortlichen geführt, Dokumente eingesehen und Systeme auf ihre Sicherheit überprüft. Am Ende des Audits erhalten die KRITIS-Betreiber einen Bericht mit den festgestellten Schwachstellen und Empfehlungen zur Verbesserung ihrer Sicherheitsmaßnahmen.

Cyber-Angriffe sind allgegenwärtig

Cyber-Bedrohungen sind kein alleiniges Problem von Betreibern kritischer Infrastrukturen, sondern ein großes Problem für jedes Unternehmen und jede Organisation, die IT-Systeme und -Dienste nutzt. Die Annahme, das eigene kleine Unternehmen oder Start-Up könnte nicht betroffen sein, ist grundsätzlich falsch, da in jeder Organisation Daten anfallen und jede Organisation egal welcher Größe von Erpressungsversuchen betroffen sein kann.

68% der Beschäftigten in Unternehmen mit bis zu 50 Mitarbeitern sind laut einer aktuellen Umfrage von Statista im Auftrag von G DATA der Ansicht, dass nicht genügend IT-Fachleute im Unternehmen vorhanden sind. Dies trifft insbesondere auf Mitarbeiter der Hotel- und Gastronomiebranche, der Freizeitbranche und der Baubranche zu.

Wie der Lagebericht des BSI feststellte, werden die meisten Cyber-Attacken durch Phishing- und Ransomware-Angriffe bzw. Social Engineering initiiert, die auf menschliches Fehlverhalten abzielen. Wie schnell ist auf einen Link in einer E-Mail geklickt oder aber es werden Zugangsdaten an einen Kollegen im Homeoffice weitergegeben, der diese Logindaten angeblich gerade verlegt oder vergessen hat und ganz dringend benötigt. Ein Blick in den E-Mail-Ordner zeigt praktisch jeden Tag solche Versuche mit mal mehr und mal weniger gut gemachten Fälschungen. Ein „fehlgeschlagener“ Zustellversuch eines Paketes bei dem angeblich die Zustelladresse nicht korrekt ist, eine Sicherheits-App einer Bank, die auf Verifizierung wartet und so weiter, die Liste kann beliebig verlängert werden.

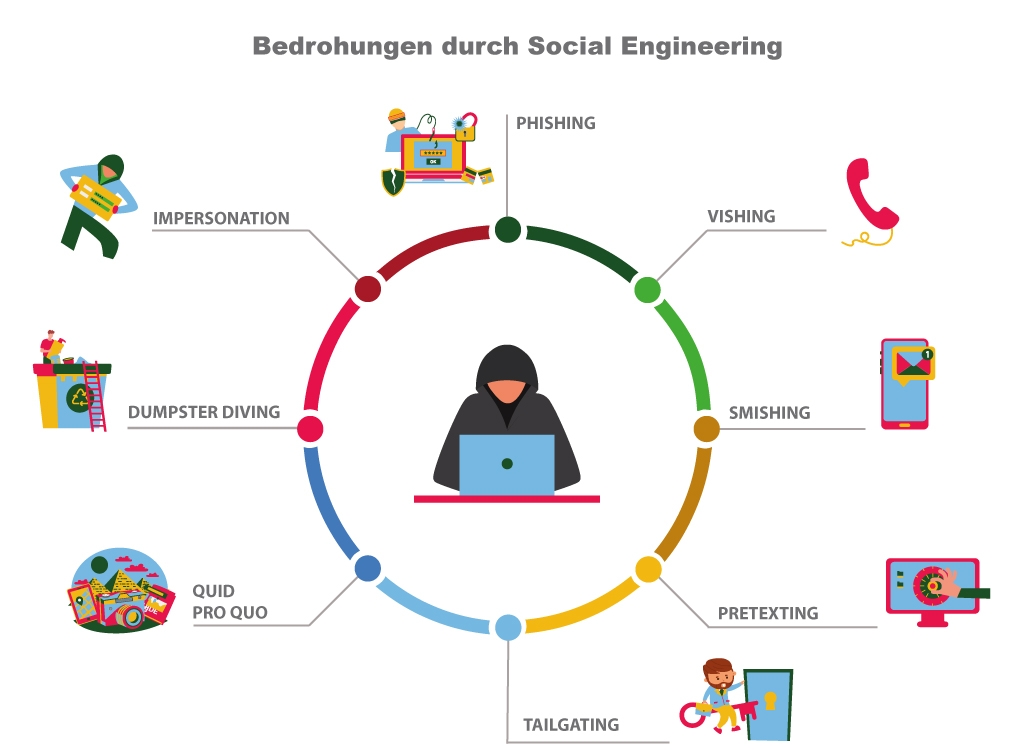

Es gibt verschiedene Methoden des Social Engineering, die von Angreifern verwendet werden, um ihr Ziel zu erreichen.

Bedrohungen durch Social Engineering, Quelle SoftGuide GmbH, softguide.de

Bedrohungen durch Social Engineering, Quelle SoftGuide GmbH, softguide.de

Phishing

Beim Phishing werden gefälschte E-Mails, Instant Messages oder Webseiten erstellt, die wie legitime Kommunikationskanäle oder Websites aussehen. Das Ziel ist es, Benutzer dazu zu bringen, vertrauliche Informationen wie Passwörter, Kreditkarteninformationen oder persönliche Daten preiszugeben.

Vishing

Hierbei handelt es sich um betrügerische Anrufe, bei denen sich der Anrufer als vertrauenswürdige Person oder Organisation ausgibt, um sensible Informationen zu erhalten. Die Angreifer können beispielsweise vorgeben, Mitarbeiter einer Bank oder eines IT-Supports zu sein.

Smishing

Beim Smishing erhalten Opfer betrügerische SMS-Nachrichten, die sie dazu bringen sollen, auf Links zu klicken oder persönliche Informationen preiszugeben.

Pretexting

Bei dieser Methode geben sich Angreifer als eine andere Person oder Organisation aus, um das Vertrauen der Opfer zu gewinnen. Sie erstellen eine überzeugende Geschichte oder einen Vorwand, um an sensible Informationen zu gelangen oder Zugang zu Ressourcen zu erhalten. Zum Beispiel können sie sich als Bankmitarbeiter ausgeben und um Informationen zu einem Konto bitten.

Tailgating

Beim Tailgating nutzt der Angreifer die Hilfsbereitschaft von Menschen aus, um Zugang zu einem gesicherten Bereich zu erhalten. Sie können beispielsweise jemandem folgen, der Zutritt zu einem Gebäude hat, oder sich als Lieferant, Techniker oder Mitarbeiter ausgeben, um Zugang zu erhalten.

Dumpster Diving

Beim Dumpster Diving durchsuchen Angreifer Müllcontainer einer Organisation nach vertraulichen Informationen wie beispielsweise nach gedruckten Dokumenten, Rechnungen oder anderen Materialien, die Informationen wie Passwörter, Kontodaten oder sensible Unternehmensinformationen enthalten.

Quid pro quo

Hierbei wird den Opfern ein vermeintlicher Vorteil oder eine Belohnung angeboten, um sie dazu zu bringen, sensible Informationen preiszugeben. Zum Beispiel kann ein Angreifer anrufen und behaupten, dass der Angerufene einen Preis gewonnen hat, aber im Gegenzug bestimmte Informationen bereitstellen muss.

Impersonation

Bei der Impersonation gibt sich der Angreifer als eine andere Person aus, um Zugang zu Informationen oder Ressourcen zu erhalten. Dies kann beispielsweise bedeuten, dass der Angreifer sich als IT-Administrator, CEO oder ein anderes hochrangiges Mitglied des Unternehmens ausgibt, um Mitarbeiter dazu zu bringen, Anweisungen zu befolgen oder vertrauliche Daten preiszugeben.

IT-Sicherheitsmaßnahmen – Tipps zur Verbesserung der Cybersecurity

Die Sicherstellung der Informationssicherheit ist ein kontinuierlicher Prozess in jeder Organisation. Die IT-Sicherheitsmaßnahmen und die Cybersecurity Strategie sollten regelmäßig aktualisiert werden, um den aktuellen Bedrohungen standzuhalten.

Tipp 1: Schulungen der Mitarbeiter

Phishing- und Social Engineering-Awareness

Mitarbeiter sollten über die verschiedenen Arten von Phishing-Angriffen und Social Engineering-Methoden informiert werden. Sie sollten lernen, verdächtige E-Mails, Links oder Anfragen zu erkennen und wissen, wie sie angemessen reagieren sollen, um potenzielle Bedrohungen zu vermeiden. Mitarbeiter sollten aufmerksam gemacht werden darauf, dass sie unter keinen Umständen unerwartete oder nicht vertrauenswürdige Anhänge öffnen.

Passwortsicherheit

Mitarbeiter sollten über bewährte Methoden zur Erstellung starker Passwörter informiert werden. Sie sollten lernen, dass Passwörter regelmäßig geändert werden sollten und dass sie nicht für verschiedene Konten wiederverwendet werden sollten. Ebenso könnte die Passwortänderung durch Vorgaben des Administrators für Programme nach einer vorgegebenen Zeit erzwungen werden. In der Regel sollten Administratoren eine Zwei-Faktor-Authentisierung für Logins einsetzen und den Umgang hiermit schulen. Die Nutzung von Passwort-Managern kann ebenfalls empfohlen werden.

Physische Sicherheit

Neben der IT-Sicherheit ist auch die physische Sicherheit am Arbeitsplatz wichtig. Mitarbeiter sollten über die Bedeutung des Schutzes von Computern, Laptops, Smartphones und anderen Geräten informiert werden. Die Verriegelung von Bildschirmen, das Sperren von Geräten und das Vermeiden des unbeaufsichtigten Zugriffs auf sensible Informationen sind wichtige Aspekte.

Mobile Sicherheit

Bei der Nutzung mobiler Geräte sollten Mitarbeiter darüber aufgeklärt werden, wie sie ihre mobilen Geräte sicher halten können. Dies beinhaltet das Aktivieren von Bildschirmsperren, das Herunterladen von Apps aus vertrauenswürdigen Quellen und das Vermeiden des Zugriffs auf Unternehmensdaten über unsichere Netzwerke.

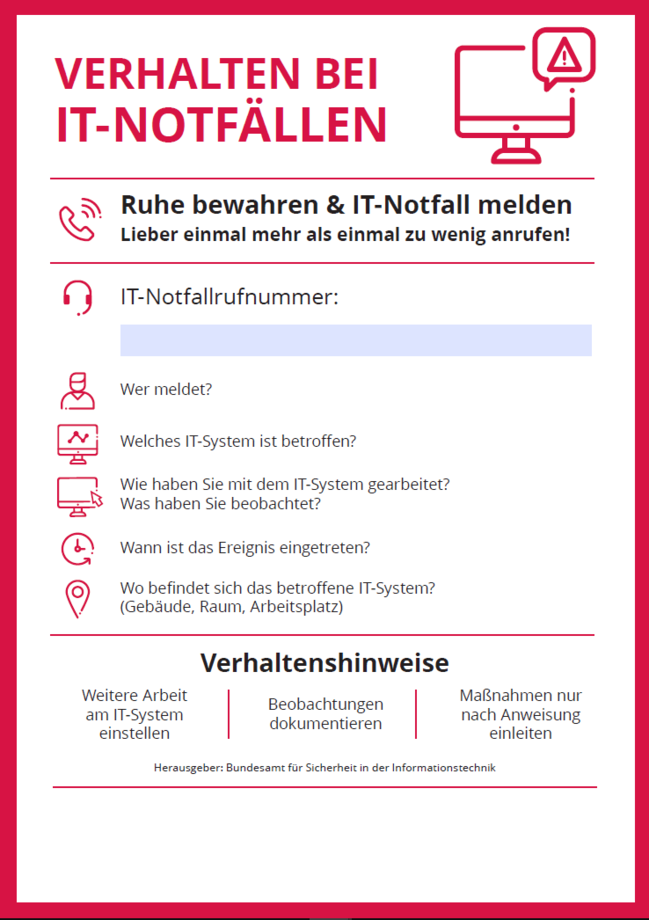

Quelle: Bundesamt für Sicherheit in der Informationstechnik, allianz-fuer-cybersicherheit.de

Quelle: Bundesamt für Sicherheit in der Informationstechnik, allianz-fuer-cybersicherheit.de

Vorfallserkennung und -meldung

Mitarbeiter sollten wissen, wie sie verdächtige Aktivitäten erkennen und diese melden können. Generell ist es wichtig zu vermitteln, dass Mitarbeiter lieber einmal mehr bei der IT nachfragen, ob beispielsweise eine E-Mail geöffnet werden darf oder ob ein Anhang oder Link „ok“ ist oder nicht. Ein klarer Prozess für das Melden von Vorfällen sollte etabliert und den Mitarbeitern vermittelt werden. Hilfreich kann hier beispielsweise die IT-Notfallkarte „Verhalten bei IT-Notfällen“ des BSI sein. Die Notfallkarte (als PDF downloadbar) kann an zentralen zugänglichen Orten (Flur), in den Arbeitsräumen (Büro, Werkraum) oder an einzelnen IT-Arbeitsplätzen platziert werden und gibt analog zu den Hinweisschildern über das Verhalten im Brandfall wichtige Verhaltenshinweise.

Sensibler Umgang mit Informationen

Mitarbeiter sollten verstehen, wie sie Informationen klassifizieren und schützen können. Hierbei geht es nicht nur um die personenbezogenen Daten von Mitarbeitern bzw. Kunden etc., sondern generell um vertrauliche Daten. Mitarbeiter sollten darauf hingewiesen werden, dass sie vertrauliche Daten nur an berechtigte Personen weitergeben sollten und dass sie vorsichtig sein sollten, wenn sie Informationen über soziale Medien oder andere öffentliche Kanäle teilen.

Jeder Mitarbeiter sollte zu jeder Zeit folgendes berücksichtigen:

- Vorsicht beim Öffnen von Links in E-Mails, Chat-Nachrichten oder auf Websites!

- Keine unerwarteten oder nicht vertrauenswürdigen Anhänge von E-Mails öffnen!

- Persönlichen Informationen schützen!

- Starke und einzigartige Passwörter für jedes Konto und jede Anwendung verwenden!

- Passwörter sicher verwahren!

- Softwarequellen verifizieren und Anwendungen nur von offiziellen Quellen oder vertrauenswürdigen Websites herunterladen!

- Vorsicht bei USB-Geräten, sie können Malware enthalten!

- Computer und mobile Geräte sperren, wenn sie unbeaufsichtigt sind!

- Virtual Private Network (VPN) für sicheres Surfen über öffentliche Wi-Fi-Netzwerke nutzen!

- Bei Verdacht sofort Kontakt mit IT-Support aufnehmen!

Diese Liste mit IT-Sicherheitshinweisen für Mitarbeiter steht als PDF für den Download bei SoftGuide.de zur Verfügung. Sie ist eine gute Ergänzung der Notfallkarte des BSI.

Tipp 2: Aktualisieren von Software und Betriebssystemen

Die Bedeutung der Aktualisierung von Software und des Betriebssystems sowie dem regelmäßigen Einspielen von Sicherheitspatches kann nicht genug Bedeutung beigemessen werden. Veraltete Software und ein veraltetes Betriebssystem können Schwachstellen aufweisen, die von Angreifern leicht ausgenutzt werden können.

Sicherheitslücken schließen

Aktualisierungen und Patches werden oft veröffentlicht, um bekannte Sicherheitslücken in der Software oder im Betriebssystem zu beheben. Wenn Sie Ihre Systeme nicht aktualisieren, bleiben diese Schwachstellen offen und können von Angreifern ausgenutzt werden. Das regelmäßige Einspielen von Updates trägt dazu bei, die Sicherheit Ihrer IT-Infrastruktur zu verbessern und das Risiko von Sicherheitsverletzungen zu verringern.

Schutz vor Malware und Exploits

Angreifer nutzen oft bekannte Sicherheitslücken aus, um Malware einzuschleusen oder schädlichen Code auszuführen. Indem Sie Ihre Software und Ihr Betriebssystem aktuell halten, können Sie sich vor solchen Exploits schützen und das Risiko von Malware-Infektionen reduzieren.

Tipp 3: Zugriffsbeschränkungen und Berechtigungsverwaltung

Etablieren Sie strenge Zugriffsbeschränkungen und eine effektive Berechtigungsverwaltung für Systeme, Anwendungen und Daten. Gewähren Sie Mitarbeitern nur die Berechtigungen, die sie für ihre Aufgaben benötigen, und überprüfen Sie regelmäßig die Zugriffsrechte, um unnötige Privilegien zu entfernen.

Tipp 4: Überwachung und Protokollierung

Implementieren Sie Systeme zur Überwachung von Netzwerkaktivitäten, Anmeldeversuchen, Zugriffen auf kritische Ressourcen und anderen verdächtigen Aktivitäten. Protokollieren Sie diese Ereignisse und analysieren Sie die Protokolldaten regelmäßig, um potenzielle Sicherheitsvorfälle zu erkennen und darauf zu reagieren.

Tipp 5: Datensicherung und Wiederherstellung

Implementieren Sie eine zuverlässige Datensicherungsstrategie, um sicherzustellen, dass wichtige Daten regelmäßig gesichert werden. Überprüfen Sie die Wiederherstellungsfunktionen regelmäßig, um zu gewährleisten, dass im Falle eines Datenverlusts eine vollständige und zuverlässige Wiederherstellung möglich ist.

Tipp 6: Notfallwiederherstellungsplan (Disaster Recovery Plan)

Entwickeln Sie einen umfassenden Notfallwiederherstellungsplan, der die Vorgehensweise im Falle eines größeren Sicherheitsvorfalls oder einer Unterbrechung des Geschäftsbetriebs festlegt. Der Plan sollte Maßnahmen zur Wiederherstellung von Systemen, Daten und Diensten umfassen, um den Geschäftsbetrieb so schnell wie möglich wieder aufnehmen zu können.

Fazit

Der Bericht zur Lage der IT-Sicherheit in Deutschland für das Jahr 2022 des Bundesamts für Sicherheit in der Informationstechnik (BSI) sowie der IBM Security X-Force Threat Intelligence Index 2023 verdeutlichen die stetige Bedrohung durch Cyber-Angriffe auf die IT-Sicherheit. Phishing, Ransomware-Angriffe und Social Engineering sind die häufigsten Methoden, die auf menschliches Fehlverhalten abzielen und zu erheblichen finanziellen Verlusten und Betriebsunterbrechungen führen können. Diese Angriffe betreffen nicht nur Betreiber kritischer Infrastrukturen, sondern jedes Unternehmen und jede Organisation unabhängig von der Größe.

Um die Cybersecurity zu verbessern, sollten Unternehmen verschiedene Maßnahmen ergreifen. Dazu gehören vor allem Schulungen der Mitarbeiter, um sie über Phishing-Angriffe, Social Engineering-Methoden und Passwortsicherheit zu informieren. Es ist wichtig, dass Mitarbeiter verdächtige Aktivitäten erkennen und melden können. Der Einsatz von Systemen zur Angriffserkennung (IDS) und zur Angriffsvereitelung (IPS) sowie deren regelmäßige Überprüfung tragen zur frühzeitigen Erkennung von Cyber-Angriffen und zur Schadensreduktion bei.

Es ist wichtig, dass Unternehmen kontinuierlich ihre IT-Sicherheitsmaßnahmen aktualisieren, um den aktuellen Bedrohungen standzuhalten. Die Sensibilisierung der Mitarbeiter und die Umsetzung geeigneter Sicherheitsvorkehrungen sind entscheidend, um die IT-Sicherheit zu gewährleisten und potenzielle Schwachstellen zu identifizieren und zu beheben.