Phishing, Credential Stuffing, Datenlecks, klassische Passwortverfahren gehören seit Jahren zu den größten Schwachstellen digitaler Sicherheit. Trotz zusätzlicher Maßnahmen wie Zwei-Faktor-Authentifizierung (2FA) oder Passwortmanager bleiben Passwörter ein Risiko. Mit der zunehmenden Verbreitung von Passkeys rückt eine neue Form der Authentifizierung in den Fokus: passwortlos, kryptografisch abgesichert und einfach zu nutzen.

Doch wie sicher ist diese Technologie wirklich? Dieser Artikel beleuchtet die technischen Grundlagen, analysiert reale Bedrohungsszenarien und zeigt auf, wo Passkeys ihre größten Stärken, aber auch ihre Grenzen, haben.

Sicherheitsarchitektur von Passkeys im Überblick

Asymmetrische Kryptografie als Fundament

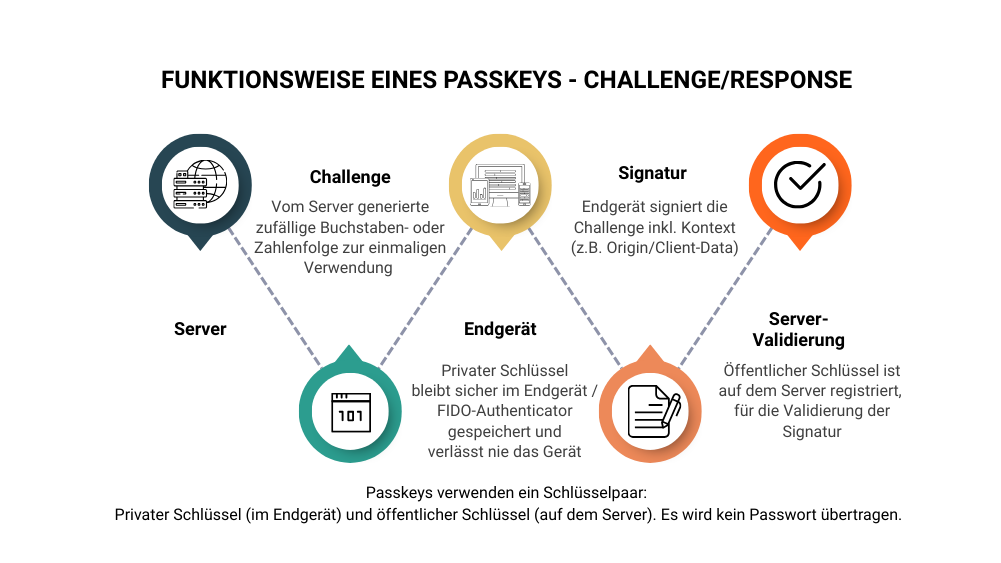

Passkeys basieren auf einem kryptografischen Schlüsselpaar:

-

Der private Schlüssel verbleibt sicher auf dem Endgerät der Nutzer und Nutzerinnen (z. B. Smartphone, Laptop).

-

Der öffentliche Schlüssel wird auf dem Server gespeichert.

Beim Login löst der Server eine Challenge aus, die vom Endgerät mit dem privaten Schlüssel signiert wird. Der Server validiert die Signatur mit dem öffentlichen Schlüssel, ohne dass je ein gemeinsames Geheimnis übertragen wird.

WebAuthn & FIDO2: Etablierter Sicherheitsstandard

Die Technologie stützt sich auf das WebAuthn-Protokoll und den FIDO2-Standard, die gemeinsam von der FIDO Alliance und dem W3C entwickelt wurden. Zu den zentralen Sicherheitsmerkmalen zählen:

-

Challenge-Response-Mechanismus statt Passwortübertragung

-

Bindung an die Domain, für die der Passkey erstellt wurde

-

Keine manuelle Eingabe, kein Angriffspunkt für Keylogger oder Social Engineering

Bedrohungsmodell: Welche Angriffe verhindern Passkeys?

Passkeys wurden gezielt entwickelt, um die häufigsten und folgenreichsten Schwachstellen der passwortbasierten Authentifizierung auszuschließen. Die kryptografische Architektur und der Verzicht auf gemeinsam genutzte Geheimnisse verändern das Angriffsziel grundlegend: Statt auf den Menschen und dessen Umgang mit Passwörtern abzuzielen, müssten Angreifer nun das physische Endgerät kompromittieren. Das stellt eine deutlich höhere Hürde dar.

Im Folgenden werden die wichtigsten Bedrohungsszenarien erläutert, die durch Passkeys wirksam entschärft oder vollständig verhindert werden:

Phishing-Angriffe: Systematisch unterbunden

Phishing zählt zu den häufigsten Angriffsarten, sowohl im privaten als auch im unternehmerischen Umfeld. Ziel ist es, Nutzer und Nutzerinnen zur Eingabe ihrer Zugangsdaten auf gefälschten Webseiten oder per E-Mail zu verleiten.

Warum Passkeys schützen:

-

Passkeys sind an die Web-Domain gebunden, auf der sie ursprünglich generiert wurden.

-

Ein gefälschtes Login-Formular auf einer Phishing-Seite kann die Authentifizierungsanfrage nicht erfolgreich signieren, da die kryptografische Challenge die echte Herkunft prüft.

-

Es wird kein Passwort eingegeben, daher gibt es nichts abzugreifen.

Fazit: Phishing-Angriffe, die auf das Abfangen oder Abfragen von Passwörtern setzen, verlieren mit Passkeys ihre Wirkung.

Credential Stuffing: Nicht mehr möglich

Beim Credential Stuffing verwenden Angreifer gestohlene Zugangsdaten aus früheren Datenlecks, um sich automatisiert in andere Accounts einzuloggen. Dies ist ein Vorgehen, das besonders dann erfolgreich ist, wenn Nutzer und Nutzerinnen das gleiche Passwort auf mehreren Plattformen verwenden.

Warum Passkeys schützen:

-

Passkeys sind individuell pro Account und Domain - sie lassen sich nicht wiederverwenden.

-

Es existiert kein Passwort, das in Datenlecks kompromittiert werden könnte.

-

Selbst wenn der öffentliche Schlüssel offengelegt wird, bleibt er für Angreifer nutzlos ohne den privaten Schlüssel auf dem Gerät.

Fazit: Credential Stuffing ist bei Passkeys technisch ausgeschlossen, da es keine universell wiederverwendbaren Zugangsdaten gibt.

Brute-Force- und Wörterbuchangriffe: Kryptografisch abgewehrt

Bei klassischen Passwortsystemen versuchen Angreifer häufig, Zugangsdaten automatisiert zu erraten, durch das Durchprobieren häufig verwendeter oder vorhersehbarer Passwörter.

Warum Passkeys schützen:

-

Passkeys basieren auf asymmetrischer Kryptografie, nicht auf erratbaren Zeichenfolgen.

-

Die Signaturprüfung über die Challenge-Response-Methode lässt kein erratbares Muster zu.

-

Selbst bei unbeschränkten Anzahl von Versuchen ist ein erfolgreicher Treffer rechnerisch praktisch ausgeschlossen, ähnlich wie beim Knacken eines privaten SSL-Zertifikats.

Fazit: Brute-Force-Angriffe sind gegen Passkeys nicht praktikabel und wirtschaftlich sinnlos.

Replay-Attacken: Strukturell verhindert

Bei Replay-Attacken wird eine abgefangene Authentifizierungsnachricht erneut gesendet, um sich unberechtigt Zugang zu verschaffen.

Warum Passkeys schützen:

-

Jeder Authentifizierungsversuch mit Passkeys basiert auf einer einmaligen, zufälligen Challenge, die vom Server generiert wird.

-

Die Antwort des Endgeräts ist zeitlich und kontextuell gültig, ein Wiederverwenden einer alten Signatur funktioniert nicht.

-

Die Validierung scheitert, da die Challenge nicht mehr aktuell ist.

Fazit: Replay-Angriffe sind mit Passkeys kryptografisch ausgeschlossen.

Keylogging und Shoulder Surfing: Kein Angriffsziel vorhanden

Klassische Passwortangriffe zielen oft auf die Beobachtung oder Aufzeichnung der Passwort-Eingabe, etwa durch Schadsoftware oder visuelle Überwachung.

Warum Passkeys schützen:

-

Passkeys erfordern keine manuelle Eingabe von Geheimnissen.

-

Die Authentifizierung erfolgt durch biometrische Freigabe, PIN oder andere Geräteentsperrverfahren (Muster, SmartCard, Sicherheitsschlüssel), nicht durch Tastatureingaben.

-

Ein aufgezeichneter Ablauf lässt sich nicht wiederholen oder übertragen.

Fazit: Keylogger und ähnliche Tools verlieren bei Passkeys ihre Funktion.

Man-in-the-Middle (MitM): Keine Übertragbarkeit von Schlüsseln

MitM-Angriffe zielen darauf ab, sich in die Kommunikation zwischen Nutzer und Nutzerinnenm und Server einzuklinken, um Zugangsdaten abzufangen oder zu manipulieren.

Warum Passkeys schützen:

-

Da kein Passwort übertragen wird, gibt es keinen abgefangenen Inhalt, der weiterverwendet werden kann.

-

Die Challenge ist domaingebunden, die Signatur nicht übertragbar.

-

Ohne physischen Zugriff auf das Gerät mit dem privaten Schlüssel ist kein erfolgreicher Angriff möglich.

Fazit: Die Angriffsfläche für MitM-Attacken wird auf ein Minimum reduziert.

Neue Bedrohungsmodelle erfordern neue Verteidigungsmodelle

Passkeys schließen viele der verbreitetsten Angriffsvektoren vollständig aus. Im Vergleich zur klassischen Passwortauthentifizierung oder selbst zu kombinierten MFA-Verfahren bietet die passwortlose Authentifizierung auf Basis asymmetrischer Kryptografie eine grundlegend höhere strukturelle Sicherheit.

Jedoch gilt auch hier: Die Sicherheit steht und fällt mit dem Schutz des Endgeräts und einer gut durchdachten Backup-Strategie.

Risikobetrachtung: Wo liegen (noch) Schwachstellen und Grenzen?

Geräteverlust & Wiederherstellung

Bei der Nutzung von Passkeys wird der private Schlüssel ausschließlich auf dem Endgerät (z.B. Smartphone, Tablet oder Computer) gespeichert. Geht dieses Gerät verloren oder wird es beschädigt, stellt sich die zentrale Frage: Wie kann der Zugang zu den geschützten Accounts wiederhergestellt werden? Ohne ein Backup des privaten Schlüssels, beispielsweise in einer verschlüsselten Cloud-Lösung, besteht das Risiko, dass der Zugriff dauerhaft verloren geht.

Daher ist es essenziell, dass Systeme zur Passkey-Verwaltung sowohl klare Wiederherstellungspfade als auch effektive Backup-Strategien unterstützen. Moderne Systeme, wie etwa die Passwort-Manager von Apple (iCloud-Schlüsselbund), Google (Passkey-Keychain) oder Microsoft (Windows Hello) oder Drittanbieter (z. B. 1Password, Dashlane, Bitwarden, Nordpass), bieten hierfür meist Synchronisations- und Backup-Optionen in der Cloud an, über die sich Passkeys im Notfall wiederherstellen lassen.

💡 SoftGuide Infobox

Kurze Erläuterung der genannten Systeme

-

Apple iCloud-Schlüsselbund: Synchronisiert Passkeys und andere Zugangsdaten verschlüsselt über die Apple-Cloud zwischen allen Apple-Geräten einer Person.

-

Google Passkey-Keychain: Speichert und synchronisiert Passkeys auf Android-Geräten und in Chrome via Google-Konto, inkl. Backup in der Google-Cloud.

-

Microsoft Windows Hello: In Kombination mit dem Microsoft-Konto können Passkeys geräteübergreifend gesichert und wiederhergestellt werden.

Risiko: Werden mehrere Geräte kompromittiert, könnte ein Angreifer Zugriff auf synchronisierte Passkeys erhalten. Daher ist eine Absicherung dieser Dienste durch biometrische Authentifizierung und Geräteschutz entscheidend.

Abhängigkeit von Plattformanbietern

Die Infrastruktur wird maßgeblich durch große Plattformanbieter geprägt. Das bringt Vorteile bei der Integration, birgt aber auch Risiken:

-

Abhängigkeit von Apple, Google & Co.

-

Potenzielle Lock-in-Effekte bei Wechsel des Ökosystems

-

Vertrauen in die Sicherheit der Anbieter-Clouds erforderlich

Praxistauglichkeit unter Sicherheitsaspekten

Teil moderner Sicherheitsstrategien

Passkeys passen hervorragend in Zero-Trust-Modelle und moderne Identitätsarchitekturen:

-

Kein implizites Vertrauen mehr in Geräte oder Netzwerke. Jede Anmeldung wird individuell überprüft.

-

Kombination mit Single Sign-On (SSO), Device Trust und Richtliniensteuerung möglich

-

Zusätzliche Sicherheit durch biometrische Entsperrung

Regulatorische Anforderungen

Passkeys unterstützen eine DSGVO-konforme Authentifizierung, da:

-

keine personenbezogenen Passwörter gespeichert werden

-

die Authentifizierung eindeutig und nachvollziehbar ist

In zertifizierten Umgebungen wie ISO 27001, BSI-Grundschutz oder TISAX (Trusted Information Security Assessment Exchange) können Passkeys bestehende Maßnahmen sinnvoll ergänzen. Passkeys wurden mit Datenschutz als Kernprinzip entwickelt und sind grundsätzlich DSGVO-konform. Sie minimieren die Verarbeitung und Speicherung personenbezogener Daten auf das technisch notwendige Maß und ermöglichen eine datensparsame Authentifizierung.

Erfahrungen aus der Unternehmenspraxis

Erste Unternehmen berichten von:

-

deutlich reduzierten Phishing-Versuchen

Passkeys nutzen kryptografische Authentifizierung, wodurch klassische Angriffsvektoren wie Phishing oder Credential-Stuffing weitgehend ausgeschlossen werden

-

weniger IT-Support-Tickets

IT-Abteilungen müssen weniger häufig Passwörter zurücksetzen oder komplexe Passwortregeln durchsetzen, da Passkeys keine klassischen Passwörter mehr benötigen

-

höherer Zufriedenheit bei Nutzer und Nutzerinnenn durch vereinfachte Logins

Zahlen & Fakten zur Bedrohungslage

Laut Verizon DBIR 2024 sind kompromittierte Zugangsdaten in mehr als 70 % der erfolgreichen Sicherheitsvorfälle mit menschlichem Einfluss beteiligt. Die meisten dieser Angriffe nutzen Phishing oder Credential Stuffing, beides Angriffsmethoden, die Passkeys systematisch ausschließen.

Der Cost of a Data Breach Report 2024 von IBM zeigt: Unternehmen mit starker Authentifizierung sparen im Schnitt über 1 Mio. USD pro Datenpanne, insbesondere durch Vermeidung von Passwortdiebstahl.

Laut FIDO Alliance konnten Unternehmen, die Passkeys eingeführt haben, Supportaufwände signifikant reduzieren, insbesondere bei Passwort-Resets.

💡 SoftGuide Infobox

Zahlen & Fakten zu Passkeys und FIDO2| Fakt | Zahl / Aussage | Quelle |

|

Unterstützung durch große Plattformen |

Microsoft, Apple und Google bieten Passkey-Integration ab Windows 10/11, iOS/macOS 16, Android 9+ |

Domain Factory (2025) |

|

Anteil passwortloser Anwendungen 2025 |

Über 50 % der Unternehmensanwendungen werden laut Gartner passwortlose Authentifizierung unterstützen |

Okta hitepaper (2023) |

|

Reduktion von Helpdesk-Anfragen bei Microsoft |

Bis zu 50 % weniger Anfragen nach Passkey-Einführung laut Microsoft |

Microsoft Security Blog, 2022 |

|

Anteil kompromittierter Accounts aufgrund Passwörtern |

83 % aller Data-Breaches durch gestohlene/schwache Passwörter laut Verizon DBIR 2024 |

Verizon DBIR 2024 |

|

Verbreitung von FIDO2-kompatibler Hardware weltweit |

Über 4 Milliarden Geräte mit FIDO2/WebAuthn-Unterstützung (Schätzung 2024) |

FIDO Alliance (2024) |

Fazit: Wie sicher ist „passwortlos“ wirklich?

Passkeys stellen einen entscheidenden Fortschritt in der Authentifizierungstechnologie dar. Sie beseitigen zentrale Schwachstellen herkömmlicher Passwortverfahren, insbesondere Phishing, Credential Stuffing und Brute-Force-Angriffe, durch den Einsatz asymmetrischer Kryptografie und standardisierter Sicherheitsprotokolle wie FIDO2 und WebAuthn. Die Sicherheit basiert nicht länger auf vom Menschen gewählten und verwalteten Passwörtern, sondern auf kryptografisch abgesicherten, gerätegebundenen Schlüsseln.

In der Praxis zeigen sich klare Vorteile: Unternehmen profitieren von weniger Sicherheitsvorfällen, reduzierten IT-Support-Aufwänden und einer gesteigerten Nutzerzufriedenheit. Passkeys lassen sich zudem gut in moderne Sicherheitsarchitekturen und regulatorische Rahmenbedingungen integrieren, was sie besonders attraktiv für den professionellen Einsatz macht.

Gleichzeitig müssen die verbleibenden Risiken, insbesondere beim Geräteverlust, der Cloud-Synchronisation und der Abhängigkeit von Plattformanbietern, ernst genommen und mit durchdachten Backup-Strategien sowie Geräteschutzmaßnahmen adressiert werden.

Insgesamt bieten Passkeys eine deutlich höhere strukturelle Sicherheit als klassische Login-Methoden und sind ein zukunftsfähiger Bestandteil moderner Zero-Trust-Strategien. Für Unternehmen, die digitale Identitäten sicher und nutzerfreundlich managen möchten, sind sie daher ein äußerst empfehlenswerter Schritt in Richtung passwortlose Zukunft.

Weiterführende Ressourcen: Passkeys und Authentifizierung

Um das Verständnis für passwortlose Authentifizierung und die Sicherheitsarchitektur von Passkeys weiter zu vertiefen, empfiehlt sich der Blick auf verschiedene Ressourcen:

-

FIDO Alliance

Die FIDO Alliance stellt umfassende Informationen zu Passkey-Technologien bereit. Dies reicht von Grundlagenartikeln bis zu technischen Leitfäden und Implementierungsbeispielen sowie einer interaktiven Übersicht realer Passkey-Einführungen in Unternehmen und Diensten. -

Passkey Central

Eine zentrale Anlaufstelle der FIDO Alliance zum Thema Passkeys mit Glossar, Tool-Sammlungen, UI-Kits, Entscheidungshilfen und praxisrelevanten Anleitungen für Unternehmen und IT-Abteilungen. -

Bundesamt für Sicherheit in der Informationstechnik - Empfehlungen

Das BSI sieht Passkeys als wichtigen Fortschritt für die Cybersicherheit und spricht klare Empfehlungen für deren Einsatz aus. Hier finden sich Hintergrundinformationen, Umfrageergebnisse zur Nutzerakzeptanz sowie konkrete Hinweise zur sicheren Einführung von Passkeys in Unternehmen und für Endanwender.

-

Branchenreports - Faktenbasierte Einordnung der Bedrohungslage

Diese Berichte unterstreichen die Bedeutung von Phishing-resistenten Methoden wie Passkeys und zeigen, wie Unternehmen mit starker Authentifizierung erhebliche Kosten pro Datenschutzvorfall einsparen können.

- Verizon Data Breach Investigations Report (DBIR)

- IBM Report Cost of a Data Breach -

Implementierung und Praxis

Für die praktische Umsetzung von Sicherheitsstrategien, auch im Zusammenspiel mit Passkeys, sind fundierte Checklisten hilfreich. Beispielsweise stellt SoftGuide eine Checkliste zur Bewertung der Unternehmenssicherheitsarchitektur bereit, die zentrale Aspekte wie Backup, Gerätesicherheit, Wiederherstellung, Cloud-Synchronisation und den Einsatz moderner Authentifizierungsverfahren strukturiert abdeckt.

-

Glossar zu Passkeys, Anleitungen und UI-Kits

Für Entwickler und IT-Abteilungen lohnen sich die von der FIDO Alliance bereitgestellten UI-Komponenten, Glossare und Schritt-für-Schritt-Anleitungen, etwa bei Passkey Central zusammengestellt.