Die Anforderungen an sichere und benutzerfreundliche Authentifizierungsverfahren steigen kontinuierlich. Passkeys sind eine moderne, passwortlose Methode auf Basis kryptografischer Verfahren und gelten als vielversprechender Nachfolger klassischer Passwortsysteme. Sie bieten nicht nur höhere Sicherheit, sondern auch einen deutlich verbesserten Nutzungskomfort.

Für Unternehmen bedeutet der Umstieg auf Passkeys eine strategische Weichenstellung. Gleichzeitig stellt die Integration dieser Technologie in bestehende, oftmals heterogene IT-Landschaften eine komplexe Herausforderung dar. Dies ist insbesondere dann der Fall, wenn veraltete IT-Systeme (Legacy-Systeme) im Einsatz sind. Dieser Artikel beleuchtet die technischen und organisatorischen Hürden bei der Einführung von Passkeys in Legacy-Systeme und zeigt praxisorientierte Lösungswege auf.

Grundlagen: Passkeys & Legacy-Systeme im Überblick

Was sind Passkeys?

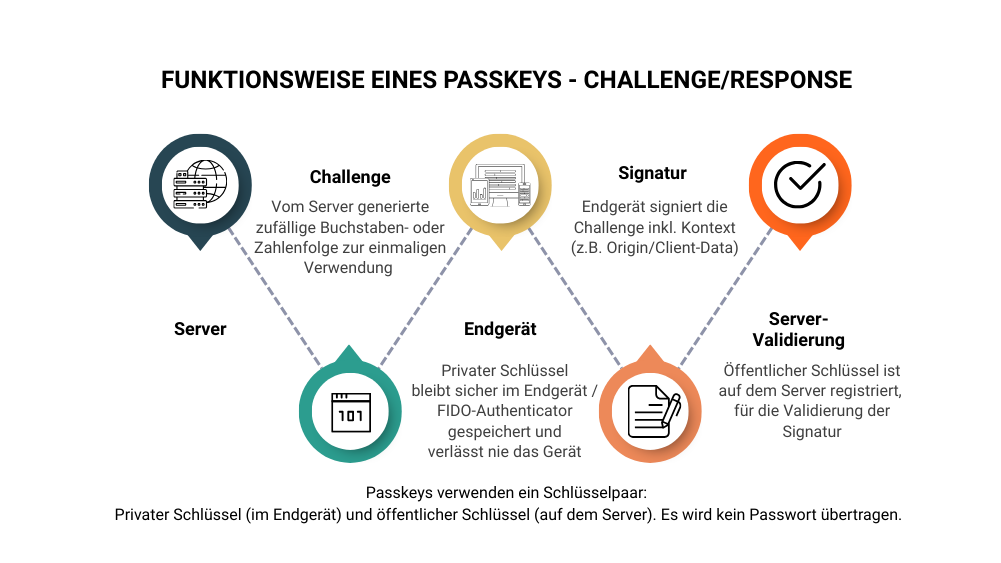

Passkeys sind ein moderner Ansatz zur benutzerfreundlichen und sicheren Authentifizierung, der auf der Public-Key-Kryptografie basiert. Anstelle von Passwörtern, die anfällig für Phishing, Brute-Force-Angriffe oder Leaks sind, nutzen Passkeys ein asymmetrisches Schüsselpaar:

-

Privater Schlüssel: Wird sicher auf dem Gerät des Nutzers gespeichert (z. B. Smartphone, Laptop).

-

Öffentlicher Schlüssel: Wird beim authentifizierenden Dienst (z. B. Webanwendung, IT-System) gespeichert.

Die Authentifizierung erfolgt lokal über biometrische Verfahren (z. B. Fingerabdruck, Gesichtserkennung) oder einen PIN, ohne dass das Passwort das Endgerät jemals verlässt. Damit sind Passkeys gegen klassische Passwort-Angriffe immun und bieten zudem eine deutlich angenehmere Nutzererfahrung.

Passkeys entsprechen dem offenen FIDO2-Standard, der von der FIDO Alliance und dem World Wide Web Consortium (W3C) entwickelt wurde und zunehmend von großen Plattformen (Apple, Google, Microsoft) unterstützt wird.

Mehr zum Thema Sicherheit lesen Sie im Artikel: „Sicherheit von Passkeys - Wie sicher ist der passwortlose Login wirklich?„

Was sind Legacy-Systeme?

Der Begriff "Legacy-System" bezeichnet IT-Systeme, die in Unternehmen seit vielen Jahren eingesetzt werden und geschäftskritische Funktionen erfüllen, jedoch technologisch nicht mehr dem aktuellen Stand entsprechen. Typische Merkmale solcher Systeme sind:

-

Veraltete Betriebssysteme und Softwareplattformen, für die es keinen offiziellen Support oder keine Sicherheitsupdates mehr gibt.

-

Proprietäre Schnittstellen und Protokolle, die eine Integration mit modernen Diensten erschweren.

-

Unzureichende Dokumentation oder fehlendes Know-how bei Wartung und Weiterentwicklung.

-

Hardwareabhängigkeiten, etwa spezialisierte Terminals oder Steuerungseinheiten.

Trotz dieser Einschränkungen bleiben Legacy-Systeme in vielen Unternehmen essenziell, da sie zentrale Prozesse stützen und eine Ablösung mit hohen Investitionen und Risiken verbunden wäre.

Warum Legacy-Systeme Passkeys oft nicht unterstützen

Die Einbindung moderner Authentifizierungstechnologien wie Passkeys in Legacy-Systeme ist schwierig, da diese Systeme für andere Sicherheitsparadigmen entwickelt wurden. Mögliche Inkompatibilitäten umfassen:

-

Fehlende Unterstützung für WebAuthn oder FIDO2:

Legacy-Anwendungen bieten in der Regel keine Kompatibilität zu modernen Webstandards oder kryptografischen Protokollen. -

Statische Authentifizierungsverfahren:

Viele Systeme sind auf Benutzername/Passwort-Logins ausgelegt, ohne Möglichkeit zur Einbindung externer Authentifizierungsdienste. -

Monolithische Architekturen:

Integrierte Strukturen lassen sich nur schwer erweitern oder modularisieren. -

Eingeschränkte Erweiterbarkeit:

Anpassungen am Authentifizierungsprozess sind aufgrund von fehlender API-Unterstützung oder älteren Codebasen technisch riskant oder wirtschaftlich nicht tragbar.

Diese strukturellen Herausforderungen machen deutlich, warum die Integration von Passkeys in bestehende Umgebungen eine gezielte Strategie und technische Brückenlösungen erfordert.

Herausforderungen bei der Integration in bestehende IT-Umgebungen

Technologische Hürden

Viele Legacy-Systeme unterstützen keine modernen Authentifizierungsprotokolle. Die IT-Infrastruktur basiert oft auf statischen Benutzerdatenbanken mit fest kodierten Passwörtern. Schnittstellen zur Authentifizierung sind proprietär oder fehlen komplett, was eine nahtlose Einbindung von Passkey-Mechanismen nahezu unmöglich macht.

Darüber hinaus erschweren technologische Heterogenität, verschiedene Programmiersprachen und uneinheitliche Datenformate die Integration. Besonders kritisch sind Systeme mit geschlossener Architektur, bei denen keine externen Authentifizierungsdienste angebunden werden können.

Zudem fehlt oft die technische Dokumentation, sei es durch fehlendes Wissen nach einem Personalwechsel oder durch historisch gewachsene IT-Strukturen.

Sicherheitsrisiken

Legacy-Systeme arbeiten häufig mit veralteten Protokollen wie LDAP ohne TLS, HTTP Basic Auth oder proprietären Mechanismen ohne Verschlüsselung. Diese Systeme stellen ein erhebliches Sicherheitsrisiko dar, insbesondere wenn sie direkt mit externen Netzwerken verbunden sind.

Fehlende Updates, nicht geschlossene Sicherheitslücken und mangelnder Support verschärfen die Gefahr. Durch das Fehlen von Protokollen zur Authentifizierungsweitergabe oder Tokenisierung können keine modernen Sicherheitsstandards umgesetzt werden.

Komplexität im hybriden Betrieb

Die parallele Nutzung von Passkeys und bestehenden Passwortverfahren erfordert ein hohes Maß an Koordination. Unterschiedliche Authentifizierungsquellen müssen synchronisiert, Berechtigungen konsistent verwaltet und Identitäten eindeutig abgebildet werden.

Dies führt zu einem gesteigerten Verwaltungsaufwand in hybriden IT-Landschaften und erhöht die Anfälligkeit für Fehlkonfigurationen oder Redundanzen in der Benutzerverwaltung.

Nutzerzentrierte Herausforderungen

Obwohl Passkeys die Nutzererfahrung deutlich verbessern können, begegnen viele Mitarbeitende der Technologie mit Skepsis. Insbesondere wenn kein klassischer Login mit Benutzername und Passwort mehr sichtbar ist, entsteht ein subjektives Gefühl von "Unsicherheit".

Ohne eine gezielte Kommunikationsstrategie und entsprechende Schulungsangebote fehlt vielen Nutzern das Verständnis für die Funktionsweise und Vorteile von Passkeys. Dies kann zu Akzeptanzproblemen führen, die den Erfolg der Einführung gefährden.

Lösungsansätze für die Integration in Legacy-Systeme

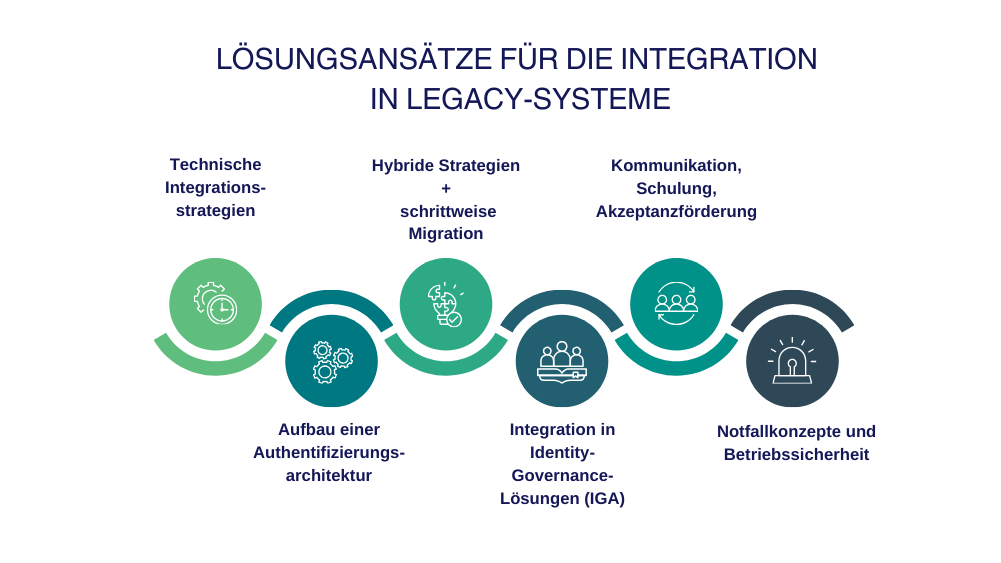

Technische Integrationsstrategien

Ein praktikabler technischer Ansatz ist die Nutzung von Middleware-Komponenten, die als Vermittlungsschicht zwischen Passkey-fähigen Systemen und Legacy-Anwendungen fungieren. Dazu zählen Reverse Proxies, API-Gateways oder Identity Provider (IdPs), die Authentifizierungsanforderungen entgegennehmen, verarbeiten und in ein für das Zielsystem lesbares Format übersetzen.

Beispiel: Ein FIDO2-kompatibler Identity Provider validiert die Passkey-Authentifizierung und erzeugt ein Token, das ein Legacy-System als gültige Authentifizierung akzeptiert (z. B. SAML, LDAP-Proxy oder Kerberos-Ticket).

Aufbau einer zukunftsfähigen Authentifizierungsarchitektur

Langfristig empfiehlt sich der strategische Aufbau einer einheitlichen und modularen Authentifizierungsinfrastruktur. Diese sollte folgende Eigenschaften aufweisen:

-

Kompatibilität mit modernen Standards (FIDO2, OIDC, SAML)

-

Zentrale Verwaltung von Identitäten und Policies

-

Erweiterbarkeit für weitere Authentifizierungsverfahren

Durch die Entkopplung der Authentifizierung von einzelnen Anwendungen wird die Wartbarkeit verbessert und die Zukunftssicherheit erhöht.

Hybride Strategien und schrittweise Migration

Da eine vollständige Ablösung von Altsystemen kurzfristig oft nicht möglich ist, bietet sich ein hybrider Ansatz an. Passkeys werden dort eingeführt, wo sie sofort genutzt werden können (z. B. bei modernen Webportalen), während Altsysteme weiterhin über klassische Logins erreichbar bleiben.

Ein abgestufter Rollout nach Abteilung, Region oder Anwendungsklasse reduziert technische Risiken und erhöht die Benutzerakzeptanz.

Integration in Identity-Governance-Lösungen (IGA)

Moderne IGA-Plattformen ermöglichen die zentrale Steuerung und Überwachung von Identitäten, Rollen und Zugriffsrechten. Die Integration von Passkey-Verfahren in diese Systeme schafft Konsistenz und reduziert die Fehleranfälligkeit im Berechtigungsmanagement.

Zudem kann die Nutzung von Passkeys als Compliance-Kriterium für besonders schutzbedürftige Ressourcen definiert und über Audits regelmäßig kontrolliert werden.

💡 SoftGuide Infobox

Was ist eine Identity-Governance-Lösung (IGA)?Identity-Governance-Lösungen (IGA) sind spezialisierte Plattformen zur zentralen Verwaltung und Kontrolle von Benutzeridentitäten und Zugriffsrechten innerhalb von Unternehmen. Sie sorgen dafür, dass Mitarbeitende, Partner und Dienstleister stets exakt die Zugriffsrechte besitzen, die sie für ihre Aufgaben benötigen.

Kernfunktionen von IGA-Lösungen:

- Verwaltung des gesamten Lebenszyklus von Identitäten (Onboarding, Rollenwechsel, Offboarding)

- Steuerung und Dokumentation von Zugriffsrechten für Systeme, Daten und Anwendungen

- Automatisierte Workflows zur Vergabe, Überprüfung und Entziehung von Berechtigungen

- Nachvollziehbare Protokollierung aller Rechteänderungen (Audit-Trail)

- Unterstützung bei der Einhaltung regulatorischer Vorgaben (z. B. DSGVO, SOX)

- Regelmäßige Überprüfung und Rezertifizierung von Berechtigungen

Vorteile für Unternehmen:

- Erhöhung der Sicherheit durch Minimierung von Zugriffsrisiken

- Effizienzsteigerung durch Automatisierung administrativer Aufgaben

- Zentrale Durchsetzung und Kontrolle von Compliance-Anforderungen

Praxisbezug:

Gerade beim Umstieg auf moderne Authentifizierungsmethoden wie Passkeys spielt IGA eine zentrale Rolle: Sie ermöglicht die konsistente, revisionssichere Verwaltung und Überwachung von Zugriffsrechten auch in komplexen und hybriden IT-Landschaften.

Kommunikation, Schulung und Akzeptanzförderung

Technik allein reicht nicht aus. Die Einführung von Passkeys sollte durch gezielte Kommunikations- und Schulungsmaßnahmen flankiert werden. Dazu gehören:

-

Interne Kampagnen zur Aufklärung über Vorteile und Funktionsweise

-

Hands-on-Schulungen zur Nutzung auf verschiedenen Endgeräten

-

FAQ- und Support-Angebote für alle Nutzergruppen

Transparente Kommunikation nimmt Unsicherheiten und fördert das Vertrauen in die neue Technologie.

Notfallkonzepte und Betriebssicherheit

Jede passwortlose Authentifizierungslösung braucht Backup-Mechanismen für Ausfälle oder Geräteverlust. Dazu gehören:

-

Recovery-Codes für den einmaligen Zugriff

-

Nutzung von Zweitgeräten (z. B. berufliches und privates Smartphone)

-

Synchronisierung über die Cloud für geräteübergreifenden Zugriff

Zudem sollten klare Prozesse für den Support und die Rückabwicklung definiert und regelmäßige Sicherheitstests durchgeführt werden.

Praxisbeispiele und Erfolgsfaktoren

Erfolgreiche Implementierungen trotz Legacy-Infrastruktur

Verschiedene Unternehmen haben gezeigt, dass die Einführung von Passkeys auch in komplexen, historisch gewachsenen IT-Landschaften gelingen kann. Ein typisches Beispiel ist ein mittelständisches Fertigungsunternehmen, das seine Benutzerverwaltung dezentral organisiert hatte und ein nicht mehr aktuelles ERP- und Produktionssystem im Einsatz hielt. Durch die Integration eines zentralen FIDO2-fähigen Identity Providers und die Nutzung von Protokollübersetzern (z. B. SAML-zu-LDAP-Bridge) konnte eine sichere Authentifizierung mit Passkeys für webbasierte Anwendungen und schrittweise auch für interne Dienste realisiert werden.

In einem weiteren Fallbericht implementierte ein Dienstleistungsunternehmen mit starker Remote-Arbeitsstruktur Passkeys als Standardverfahren für den Zugriff auf moderne SaaS-Lösungen. Legacy-Systeme wurden dabei über VPN-Gateways angebunden, die ebenfalls die Authentifizierung per Passkey unterstützten.

💡 SoftGuide Infobox

Was funktioniert in der Praxis und was nicht?Funktionierende Ansätze:

-

Frühzeitige Einbindung von Stakeholdern aus IT, Fachbereichen und Management

-

Pilotprojekte mit begrenztem Nutzerkreis zur Validierung von Technik und Nutzerfeedback

-

Klare Zielbilder und Migrationspfade

-

Integration von IGA- und IAM-Systemen zur zentralen Steuerung

Herausforderungen, die vermieden werden sollten:

-

Versuch einer "Big Bang"-Migration ohne Rückfallebene

-

Unzureichende Schulung der Endanwender

-

Vernachlässigung von Fallback-Szenarien bei Geräteverlust oder Authentifizierungsfehlern

-

Unklare Verantwortlichkeiten im Rollout

Erfolgsfaktoren für eine nachhaltige Einführung

-

Management-Support:

Ohne klare Unterstützung auf strategischer Ebene scheitern viele Vorhaben an Ressourcenmangel oder Prioritätskonflikten. -

Klare Governance-Strukturen:

Die Einführung von Passkeys sollte Teil einer übergreifenden Identitätsstrategie sein. -

Skalierbare Architektur:

Die technische Infrastruktur muss mit wachsenden Anforderungen und Systemlandschaften Schritt halten. -

Benutzerorientierung:

Der Fokus auf Nutzererfahrung und Akzeptanz sichert langfristigen Erfolg. Dies umfasst sowohl technische Usability als auch transparente Kommunikation.

Fazit: Passkeys als Wegbereiter sicherer und moderner IT-Landschaften

Die Einführung von Passkeys markiert einen wichtigen Meilenstein auf dem Weg zur passwortlosen Authentifizierung. Passkeys überzeugen mit klaren Vorteilen in puncto Sicherheit, Benutzerfreundlichkeit und Zukunftsfähigkeit. Unternehmen, die diesen Schritt gehen, profitieren nicht nur von einem reduzierten Risiko für Phishing- und Credential-Stuffing-Angriffe, sondern auch von einer erheblich vereinfachten Nutzererfahrung und geringeren Supportkosten.

Gleichzeitig zeigt sich: Die Integration in bestehende IT-Landschaften ist kein triviales Unterfangen. Es ist insbesondere dort schwierig, wo Legacy-Systeme zum Einsatz kommen. Diese Systeme stellen aufgrund technologischer Limitierungen, fehlender Schnittstellen und sicherheitskritischer Altlasten eine erhebliche Herausforderung dar.

Doch der Weg zur erfolgreichen Passkey-Einführung ist machbar. Technische Lösungen wie Middleware, Identity-Provider-Integrationen und hybride Strategien ermöglichen einen gestaffelten Umstieg ohne operative Brüche. Organisatorisch entscheidend sind ein klar definierter Migrationspfad, die frühzeitige Einbindung relevanter Stakeholder und ein professionelles Change-Management. Schulungen, Kommunikation und transparente Sicherheitskonzepte schaffen Vertrauen bei den Anwendern und stärken die Akzeptanz.

Die Praxis zeigt: Unternehmen, die strukturiert und strategisch vorgehen, können Passkeys auch in komplexen und historisch gewachsenen IT-Umgebungen erfolgreich implementieren. Wer heute in moderne, passwortlose Authentifizierung investiert, schafft damit die Grundlage für eine widerstandsfähige, benutzerfreundliche und zukunftsorientierte IT-Sicherheitsarchitektur und macht einen entscheidenden Schritt in Richtung digitaler Resilienz.