Cyber-Angriffe betreffen große Konzerne oder kritische Infrastrukturen ebenso wie kleine und mittelständische Unternehmen (KMU), Handwerksbetriebe, Agenturen oder spezialisierte Dienstleister. Cyber-Kriminelle nehmen alles und jeden ins Visier. Angreifer automatisieren ihre Vorgehensweise. Sie scannen das Internet nach verwundbaren Systemen - unabhängig von Branche, Umsatz oder Mitarbeiterzahl.

Viele KMU verfügen über weniger ausgeprägte Sicherheitsstrukturen und werden deshalb als „leichte Ziele“ betrachtet. Ein erfolgreicher Angriff kann auch hier erhebliche Folgen haben: Produktionsausfälle, Datenverlust, Reputationsschäden oder sogar existenzbedrohende Betriebsunterbrechungen.

Deshalb gilt: Ein technischer Basisschutz ist heute kein „Nice-to-have“ mehr, sondern eine geschäftskritische Notwendigkeit für jedes Unternehmen, unabhängig von Größe und Branche.

Cyber-Bedrohungen als branchen- und größenunabhängiges Risiko

Die Angriffsmethoden sind vielfältig: Ransomware, Phishing, kompromittierte Konten, Lieferkettenangriffe oder Ausnutzung ungepatchter Sicherheitslücken. Branchen- oder größenbezogene „Schonräume“ gibt es praktisch nicht mehr.

Getroffen werden:

-

Produktionsunternehmen mit vernetzten Maschinen,

-

Dienstleister mit sensiblen Kundendaten,

-

Verwaltungen und Non-Profit-Organisationen,

-

ebenso wie kleine Büros mit wenigen Arbeitsplätzen.

Die Frage ist nicht, ob ein Angriff erfolgt, sondern wie gut das Unternehmen darauf vorbereitet ist und ob es im Ernstfall handlungsfähig bleibt.

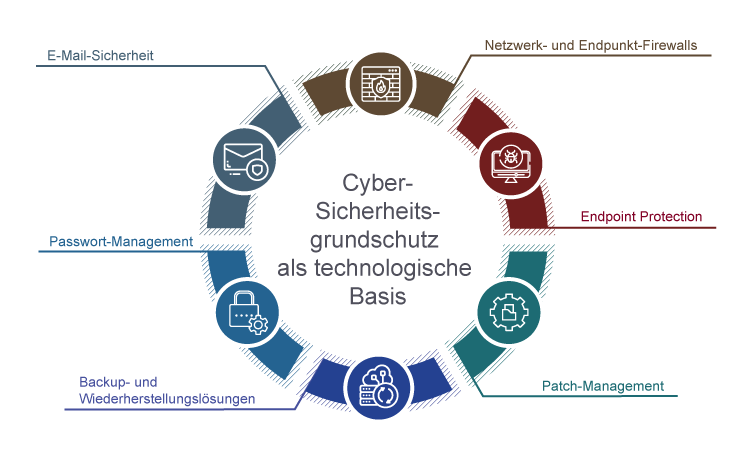

Überblick über den Cyber-Sicherheitsgrundschutz als technologische Basis

Ein tragfähiger Cyber-Sicherheitsgrundschutz baut auf mehreren Schichten auf. Ziel ist es, Sicherheitsmaßnahmen so zu kombinieren, dass ein Angreifer mehrere Hürden überwinden müsste, um erfolgreich zu sein.

Kern dieses Grundschutzes ist ein sinnvoll abgestimmter Software-Stack, der typischerweise folgende Bereiche umfasst:

-

Netzwerk- und Endpunkt-Firewalls

-

Endpoint Protection (inkl. Endpoint Protection and Response (EDR))

-

Patch-Management

-

Passwort-Management und moderne Authentifizierungsverfahren (z.B. Passkeys)

(lesen Sie hierzu auch unsere Passkey-Artikel) -

E-Mail-Sicherheit

Diese technischen Maßnahmen werden idealerweise durch organisatorische Regeln ergänzt, wie beispielsweise Richtlinien, Prozesse, Schulungen und klare Verantwortlichkeiten.

Defense-in-Depth: Mehrschichtiger Schutz statt Einzelmaßnahme

Das Konzept Defense-in-Depth beruht auf der Annahme, dass jede einzelne Sicherheitsmaßnahme umgangen oder überwunden werden kann. Statt sich auf eine einzige Schutzkomponente zu verlassen, wird eine Kette von Maßnahmen aufgebaut:

-

Prävention (z.B. Firewalls, Virenschutz, Härtung von Systemen)

-

Detektion (z.B. EDR, Log-Analyse, Monitoring)

-

Reaktion (z.B. Incident-Response-Prozesse, Wiederherstellung aus Backups)

Je mehr Schutzschichten kombiniert werden, desto schwerer wird es für Angreifer, unentdeckt Schaden anzurichten.

Rolle technischer und organisatorischer Maßnahmen

Technische Lösungen allein reichen nicht aus. Sie müssen eingebettet sein in:

-

Richtlinien (z.B. Passwort-Richtlinien, Regeln für Remote-Arbeit)

-

Prozesse (z.B. Patch-Prozess, Backup-Strategie, Incident Response)

-

Verantwortlichkeiten (z.B. klar definierte Zuständigkeiten für IT-Sicherheit)

-

Sensibilisierung der Mitarbeitenden (z.B. Schulungen zu Phishing und sicherem Umgang mit IT-Systemen, IT-Sicherheitshinweise für Mitarbeitende)

Nur das Zusammenspiel von Technik und Organisation schafft einen belastbaren Basisschutz.

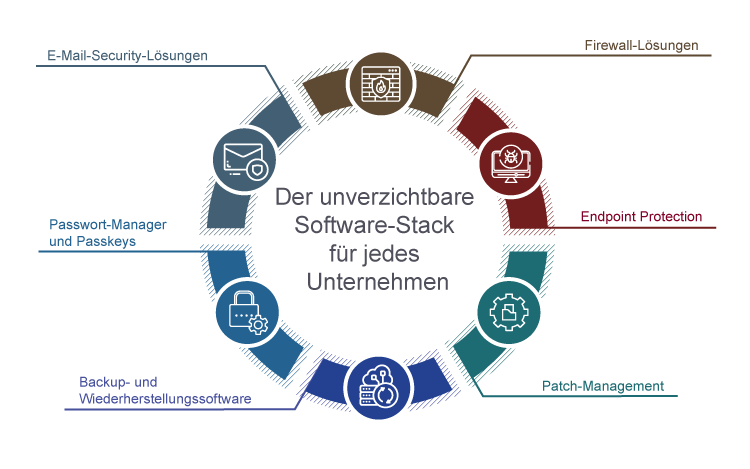

Der unverzichtbare Software-Stack für jedes Unternehmen

Ein belastbarer IT-Sicherheitsansatz beginnt nicht bei einzelnen Tools, sondern bei einem aufeinander abgestimmten Software-Stack. Nur das Zusammenspiel aus Netzwerkschutz, Endpunktsicherheit, Identitäts- und Datenabsicherung schafft eine wirksame Verteidigung gegen moderne Bedrohungen. Die folgenden Komponenten bilden das technische Fundament, das heute in nahezu jedem Unternehmen als unverzichtbar gilt.

Firewall-Lösungen

Firewalls bilden nach wie vor eine zentrale Schutzschicht für Unternehmensnetzwerke.

Netzwerk-Firewalls

Sie stehen in der Regel am Perimeter, d.h. an der Grenze zwischen Unternehmensnetz und Internet und übernehmen u. a.:

-

Paketfilterung (Blockieren unerwünschter Ports oder IP-Adressen)

-

Stateful Inspection (Überprüfung, ob Verbindungen legitim sind und einem etablierten Kontext entsprechen)

-

Protokoll- und Applikationskontrolle (je nach Lösung, z.B. Erkennung bestimmter Applikationen)

Moderne Firewalls können zudem Funktionen wie Intrusion Prevention (IPS) oder VPN-Gateways beinhalten.

Lokale Endpunkt-Firewalls

Zusätzlich sollten auch auf den Endgeräten (z.B. Servern, Laptops, ggf. Desktops) lokale Firewalls aktiv sein. Sie schützen:

-

vor unautorisierten Zugriffen im internen Netzwerk,

-

bei Nutzung externer Netzwerke (Homeoffice, öffentliche WLANs),

-

bei lateralen Bewegungen von Angreifern innerhalb des Netzes.

Lage der Firewalls im Netzwerk

In einer typischen Architektur finden sich:

-

Perimeter-Firewall: zwischen Internet und Unternehmensnetz

-

Segmentierungs-Firewalls: zwischen sensiblen Netzsegmenten (z.B. Produktion, Verwaltung, DMZ)

-

Endpunkt-Firewalls: direkt auf den Geräten

So wird erreicht, dass ein Angreifer nicht mit einer einzigen überwundenen Hürde freien Zugang zu allen Systemen erhält.

Endpoint Protection

Endgeräte sind häufig der direkte Einstiegspunkt für Angriffe insbesondere durch Phishing-Mails, infizierte Anhänge oder kompromittierte Webseiten.

Antivirus- und Anti-Malware-Software

Moderne Antivirus- und Anti-Malware-Lösungen arbeiten mit mehreren Erkennungsansätzen:

-

Signaturbasiert: Vergleich mit bekannten Musterdateien für Malware

-

Heuristisch: Erkennung verdächtiger Verhaltensmuster und Strukturen

-

Verhaltensbasiert: Analyse laufender Prozesse und Aktivitäten (z.B. ungewöhnliche Verschlüsselungsprozesse)

Dadurch können auch neue oder abgewandelte Varianten von Schadsoftware erkannt werden.

Endpoint Detection and Response (EDR)

EDR-Lösungen gehen über klassischen Virenschutz hinaus. Sie:

-

überwachen Endgeräte laufend auf verdächtiges Verhalten,

-

erfassen umfangreiche Telemetriedaten,

-

erkennen verdächtige Muster und Abweichungen,

-

bieten Möglichkeiten zur automatisierten oder teilautomatisierten Reaktion (z.B. Isolieren eines Systems, Beenden von Prozessen).

Damit wird aus reiner Prävention ein kombiniertes System aus Erkennung und Reaktion.

Integration in zentrales Endpoint-Management

Optimal ist es, wenn Endpoint-Security-Lösungen:

-

zentral administriert werden (Policies, Konfiguration, Updates),

-

mit Inventarisierung, Patch-Management und ggf. Mobile-Device-Management verzahnt sind,

-

konsolidierte Berichte und Alarme für IT-Verantwortliche liefern.

So behalten Sie den Überblick und können bei Vorfällen schnell reagieren.

Patch-Management-Software

Ungepatchte Systeme sind einer der häufigsten Angriffsvektoren. Professionelles Patch-Management ist daher ein zentraler Baustein.

Automatisierung des Patch-Prozesses

Patch-Management-Software unterstützt Unternehmen bei:

-

automatisierter Erkennung verfügbarer Updates für Betriebssysteme und Anwendungen,

-

priorisierter Verteilung von sicherheitskritischen Patches,

-

zeitgesteuerter Installation (z.B. außerhalb der Geschäftszeiten),

-

Dokumentation und Compliance-Nachweis.

Patch-Management-Flow

Ein typischer Ablauf lässt sich wie folgt darstellen:

-

Erkennung: Systeme werden inventarisiert, fehlende Patches identifiziert.

-

Bewertung und Freigabe: Kritikalität und Auswirkungen der Patches werden bewertet.

-

Verteilung: Patches werden an Zielsysteme ausgerollt.

-

Installation: Patches werden installiert, ggf. mit Neustart.

-

Monitoring und Reporting: Erfolg der Installation wird überprüft, Abweichungen werden gemeldet.

Backup- und Wiederherstellungssoftware

Backups sind die „letzte Verteidigungslinie“, wenn andere Maßnahmen versagen – insbesondere bei Ransomware-Angriffen oder versehentlichem Datenverlust.

Schutz vor Datenverlust und Ransomware

Professionelle Backup-Lösungen bieten:

-

regelmäßige, automatisierte Sicherungen von Servern, Datenbanken und Endgeräten,

-

Wiederherstellungsfunktionen auf Datei-, System- oder Applikationsebene,

-

Aufbewahrungsrichtlinien (Retention), um unterschiedliche Wiederherstellungspunkte vorzuhalten.

Im Ransomware-Fall können so Systeme auf einen sauberen Stand vor dem Angriff zurückgesetzt werden, sofern die Backups nicht selbst kompromittiert wurden.

Immutable Storage - unveränderliche Speicherung

Um zu verhindern, dass Angreifer Backups manipulieren oder löschen, setzen viele Lösungen auf:

-

Immutable Storage: Daten, die für einen definierten Zeitraum nicht verändert oder gelöscht werden können,

-

getrennte Backup-Infrastrukturen oder Offsite-Speicherorte,

-

zusätzliche Authentifizierungsmechanismen für administrative Aktionen im Backup-System.

Dies erhöht die Wahrscheinlichkeit, dass im Ernstfall tatsächlich verwertbare Sicherungen verfügbar sind.

Beispielhafte Backup-Architektur

Eine sinnvolle Backup-Strategie umfasst häufig:

-

Lokale Backups (schnelle Wiederherstellung bei kleineren Vorfällen),

-

Offsite- oder Cloud-Backups (Schutz bei physischen Schäden vor Ort),

-

Kombination aus vollständigen Sicherungen, inkrementellen und differenziellen Backups.

Passwort-Manager und Passkeys

Zugangsdaten sind ein zentrales Angriffsziel. Schwache oder mehrfach verwendete Passwörter gehören zu den häufigsten Schwachstellen in Unternehmen.

Funktion und Nutzen von Passwort-Managern

Passwort-Manager unterstützen Unternehmen dabei:

-

komplexe, eindeutige Passwörter für verschiedene Dienste zu generieren,

-

diese sicher verschlüsselt zu speichern,

-

Zugangsdaten zentral zu verwalten (z.B. bei Mitarbeiterwechseln),

-

Zugriffe auf Konten nachvollziehbar zu machen.

Für Mitarbeitende bedeutet das: Sie müssen sich nicht mehr zahlreiche komplexe Passwörter merken und sind weniger versucht, unsichere Muster zu verwenden.

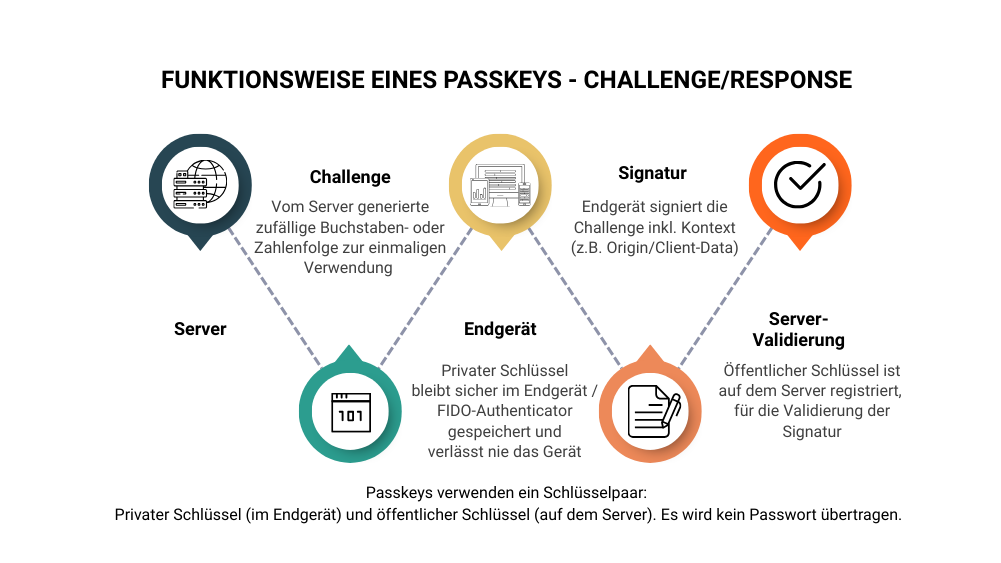

Passkeys - moderne Alternative zur Passwortauthentifizierung

Passkeys basieren auf asymmetrischer Kryptographie:

-

Für jeden Dienst wird ein Schlüsselpaar erzeugt – ein privater Schlüssel auf dem Endgerät, ein öffentlicher Schlüssel beim Dienst.

-

Bei der Anmeldung wird ein kryptographischer Nachweis erbracht, dass der private Schlüssel verfügbar ist, ohne dass dieser das Gerät verlässt.

-

Die Freigabe erfolgt z.B. über biometrische Merkmale (Fingerabdruck, Gesichtserkennung) oder PIN am Endgerät.

Vorteile von Passkeys

-

Schutz vor Phishing: Da kein Passwort eingegeben wird, kann es nicht abgefangen oder missbräuchlich verwendet werden.

-

Keine Passwortübertragung: Die Authentifizierung erfolgt über kryptographische Verfahren, nicht über das Senden eines Geheimnisses.

-

Starke Kryptographie: Asymmetrische Schlüsselpaare bieten ein hohes Sicherheitsniveau.

In Kombination mit Passwort-Managern und Multi-Faktor-Authentifizierung entsteht ein deutlich robusterer Zugriffsschutz. Mehr zu Vorteilen von Passkeys

E-Mail-Security-Lösungen

E-Mail ist nach wie vor einer der wichtigsten Angriffsvektoren.

Schutz vor Phishing und Malware

E-Mail-Security-Lösungen bieten u. a.:

-

Spam- und Phishing-Filter,

-

Scans von Anhängen und Links,

-

Sandboxing (Ausführen verdächtiger Anhänge in einer isolierten Umgebung),

-

Schutz vor Business-E-Mail-Compromise (BEC) durch Erkennung ungewöhnlicher Kommunikationsmuster.

KI-basierte Erkennungsmethoden und Sandboxing

Moderne Systeme setzen verstärkt auf:

-

KI-gestützte Analysen von Inhalt und Metadaten,

-

Erkennung subtiler Angriffsversuche, bei denen klassische Signaturen nicht greifen,

-

dynamische Analyse von Anhängen und Links in isolierten Umgebungen.

So werden auch neue oder gezielt angepasste Angriffe besser erkannt.

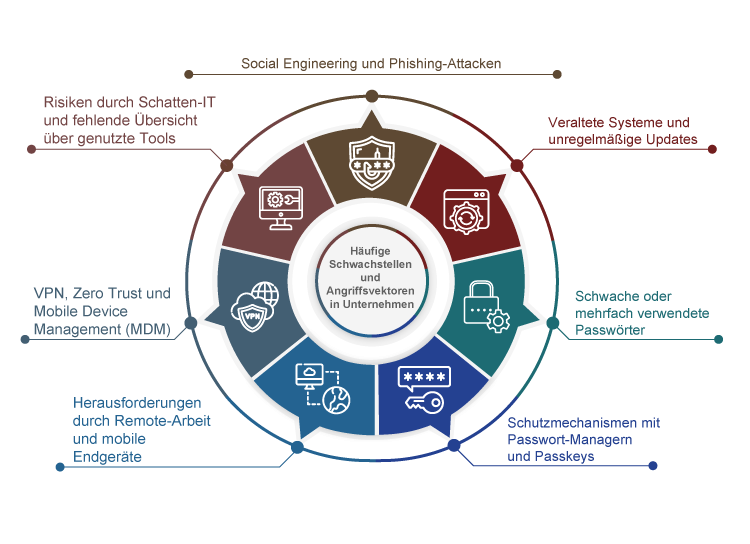

Häufige Schwachstellen und Angriffsvektoren in Unternehmen

Unternehmen sind heute einer Vielzahl von Cyberbedrohungen ausgesetzt, die sowohl technische als auch menschliche Schwachstellen gezielt ausnutzen. Oft entstehen Sicherheitslücken weniger durch einzelne Fehler, sondern durch das Zusammenspiel aus veralteten Systemen, unsicheren Zugriffen und unzureichender Sensibilisierung. Der folgende Abschnitt gibt einen Überblick über die häufigsten Schwachstellen und Angriffsvektoren und zeigt auf, mit welchen organisatorischen und technischen Maßnahmen ihnen begegnet werden kann.

Social Engineering und Phishing-Attacken

Angreifer nutzen gezielt den Faktor Mensch aus. Typische Methoden:

-

täuschend echte E-Mails im Namen von Führungskräften oder Dienstleistern,

-

gefälschte Login-Seiten,

-

dringliche Zahlungsaufforderungen oder Passwort-Resets,

-

Anrufe („Vishing“) oder Nachrichten über Messenger-Dienste.

Mitarbeitende werden so zum Einfallstor - häufig unbewusst.

Technische Hindernisse und Reaktionsmöglichkeiten

Neben Schulungen helfen:

-

E-Mail-Filter und Phishing-Erkennung,

-

sichere Browserkonfigurationen,

-

Warnhinweise bei externen Absendern,

-

einfache Meldewege für verdächtige Nachrichten,

-

playbooks für die Reaktion bei Verdacht (z.B. Kontosperrung, Passwortwechsel, Forensik).

Veraltete Systeme und unregelmäßige Updates

Systeme ohne aktuelle Sicherheitsupdates sind ein offenes Einfallstor. Angreifer nutzen:

-

bekannte Schwachstellen in Betriebssystemen,

-

ungepatchte Schwächen in Standardsoftware (Office, Browser, Java, etc.),

-

Sicherheitslücken in speziellen Fachanwendungen.

Bedeutung eines stringenten Patch-Managements

Ein verbindlicher Patch-Prozess sorgt dafür, dass:

-

kritische Sicherheitsupdates schnell erkannt und priorisiert werden,

-

Test- und Rollout-Prozesse definiert sind,

-

Ausnahmen dokumentiert und kompensierende Maßnahmen (z.B. Netzwerksegmentierung) getroffen werden.

Schwache oder mehrfach verwendete Passwörter

Die Passwortwiederverwendung und die Nutzung einfacher Passwörter erleichtern:

-

Credential Stuffing (Wiederverwendung geleakter Zugangsdaten),

-

Brute-Force- und Dictionary-Attacken,

-

unautorisierte Zugriffe auf interne und externe Dienste.

Schutzmechanismen mit Passwort-Managern und Passkeys

Wirksam sind:

-

verpflichtende Nutzung von Passwort-Managern,

-

Richtlinien für Passwortqualität,

-

Einführung von Passkeys und Multi-Faktor-Authentifizierung,

-

Monitoring verdächtiger Login-Versuche und Anmeldeorte.

Herausforderungen durch Remote-Arbeit und mobile Endgeräte

Homeoffice und mobile Arbeit erweitern die Angriffsfläche.

Sicherheitsrisiken beim Zugang aus externen Netzwerken

Risiken entstehen u. a. durch:

-

unsichere Heimnetzwerke,

-

gemeinsam genutzte Geräte,

-

ungeschützte oder nicht verwaltete Endgeräte,

-

öffentliche WLANs.

VPN, Zero Trust und Mobile Device Management (MDM)

Technische Gegenmaßnahmen:

-

VPN-Lösungen für verschlüsselte Verbindungen ins Unternehmensnetz,

-

Zero-Trust-Ansätze, bei denen jeder Zugriff unabhängig vom Standort konsequent geprüft und nur minimal notwendige Rechte vergeben werden,

-

MDM-/UEM-Lösungen, um mobile Endgeräte zu inventarisieren, zu konfigurieren, zu aktualisieren und bei Verlust zu sperren oder zu löschen.

Risiken durch Schatten-IT und fehlende Übersicht über genutzte Tools

Schatten-IT entsteht, wenn Fachbereiche eigenständig Tools einführen. Dies geschieht oft aus pragmatischen Gründen, aber ohne Einbindung der IT.

Unsichtbare Tools als Angriffsvektor

Risiken:

-

unbekannte Datenflüsse (z.B. in nicht freigegebene Cloud-Dienste),

-

fehlende Sicherheitsupdates,

-

unklare Verantwortlichkeiten,

-

mögliche Compliance-Verstöße.

Maßnahmen zur Transparenz und Kontrolle

Sinnvolle Schritte:

-

regelmäßige Bestandsaufnahmen und Analysen von Netzwerk- und Cloud-Nutzung,

-

klare Prozesse für die Einführung neuer Tools,

-

transparente Kommunikation: IT als Enabler statt als „Verhinderer“,

-

Standardisierung und zentrale Bereitstellung sicherer Alternativen.

Fazit

Unabhängig von Größe und Branche ist heute jedes Unternehmen potenzielles Ziel von Cyberangriffen. Besonders KMU gelten aufgrund begrenzter Ressourcen oft als „leichte Beute“. Ein wirksamer IT-Grundschutz ist daher keine Option mehr, sondern geschäftskritische Notwendigkeit.

Ein mehrschichtiger, integrierter Security-Stack aus Firewall, Endpoint- und Patch-Management, Backup, E-Mail- und Passwort-Security bildet die Basis. Entscheidend ist jedoch das Zusammenspiel mit klaren Prozessen, definierten Verantwortlichkeiten und der Sensibilisierung der Mitarbeitenden, um typische Angriffsvektoren wie Social Engineering, ungepatchte Software, schwache Passwörter, veraltete Systeme und Schatten-IT wirksam zu adressieren.

Cyber Security ist damit zentraler Erfolgs- und Existenzfaktor. Mit überschaubarem Aufwand etwa durch automatisierte Updates, konsequentes Patch-Management, starke Anmeldeverfahren und eine strukturierte Sicherheitsorganisation lassen sich Risiken deutlich reduzieren und die Handlungsfähigkeit im Ernstfall sichern. Die Frage ist nicht, ob ein Angriff kommt, sondern wie gut Ihr Unternehmen darauf vorbereitet ist.