Software-Tipps

Was ist Cyber Security?

Cyber Security bezeichnet den Schutz digitaler Systeme, Netzwerke, Anwendungen und Daten vor Angriffen, Missbrauch oder unbefugtem Zugriff. Sie umfasst sämtliche Technologien, organisatorischen Prozesse und Sicherheitsmaßnahmen, die darauf abzielen, die Vertraulichkeit, Integrität und Verfügbarkeit von IT-Systemen und Informationen sicherzustellen.

Das Hauptziel der Cybersicherheit besteht darin, Schäden durch Cyberangriffe, wie etwa Datenverlust, Betriebsunterbrechungen oder finanzielle Verluste zu verhindern oder ihre Auswirkungen auf ein Minimum zu reduzieren. Da sich Bedrohungen ständig weiterentwickeln, ist Cyber Security ein dynamisches und strategisch zentrales Element der digitalen Unternehmenssicherheit.

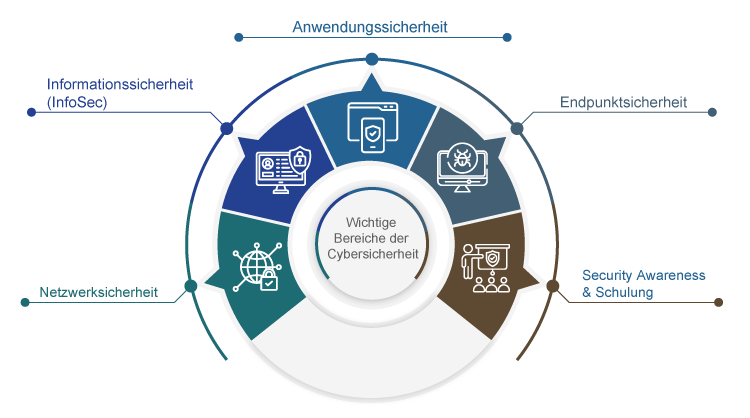

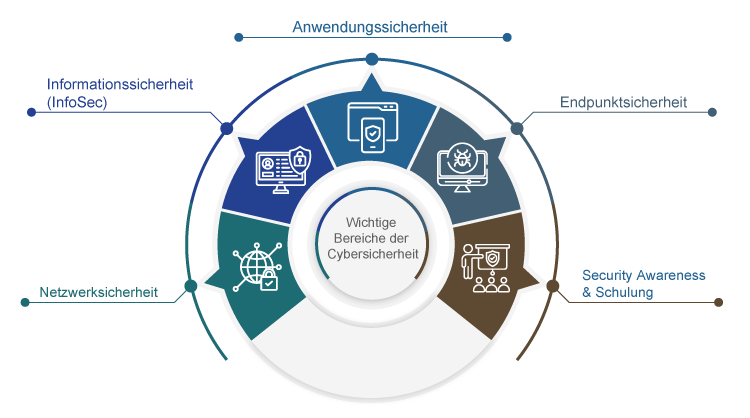

Wichtige Bereiche der Cybersicherheit

Cybersicherheit umfasst verschiedene Schutzebenen und Spezialisierungen:

- Netzwerksicherheit:

Schutz von IT-Infrastrukturen und Netzwerken vor unbefugtem Zugriff, Manipulation und Angriffen.

Beispiele: Firewalls, Intrusion Detection/Prevention Systems (IDS/IPS), Virtual Private Networks (VPN).

- Informationssicherheit (InfoSec):

Schutz sensibler Daten - unabhängig davon, ob sie gespeichert, übertragen oder verarbeitet werden.

Beispiele: Verschlüsselung, Data Loss Prevention (DLP), Zugriffsmanagement.

- Anwendungssicherheit:

Integration von Sicherheitsmaßnahmen in Software und Apps, um Schwachstellen im Code frühzeitig zu vermeiden.

Beispiele: Sicheres Coding, Penetrationstests, Code Reviews.

- Endpunktsicherheit:

Schutz von Geräten wie Laptops, Smartphones oder Servern, die auf ein Unternehmensnetzwerk zugreifen.

Beispiele: Antiviren-Programme, Endpoint Detection and Response (EDR), Mobile Device Management (MDM).

- Security Awareness & Schulung:

Menschen sind oft die schwächste Stelle in der Sicherheitskette. Schulungen sensibilisieren Mitarbeitende für Phishing, Social Engineering, sichere Passwörter und Datenschutzrichtlinien.

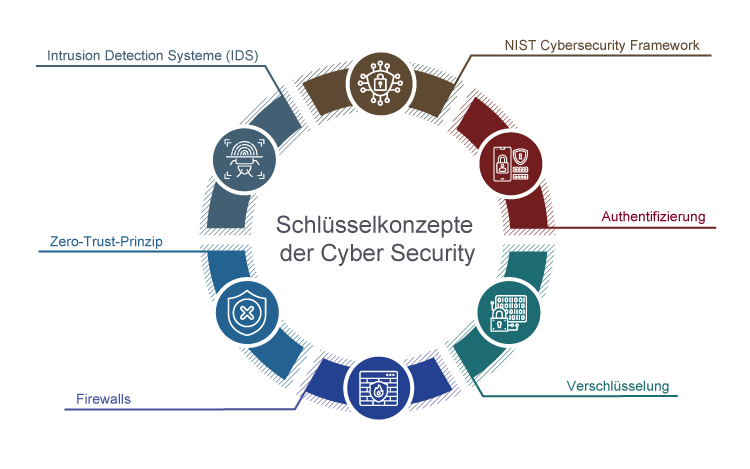

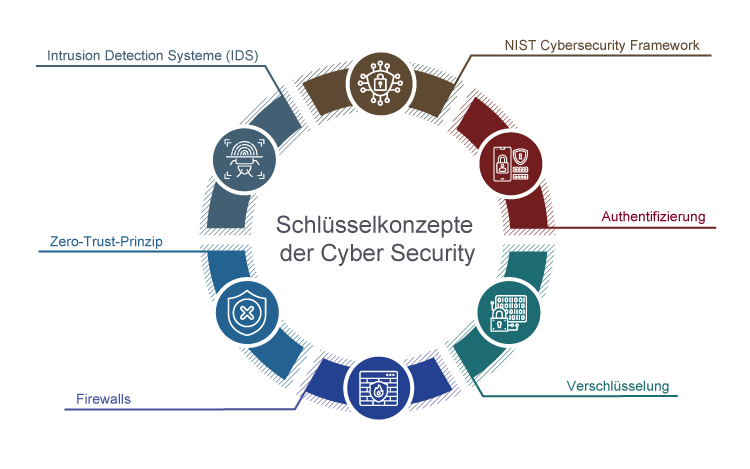

Schlüsselkonzepte der Cyber Security

Zentrale Konzepte und Prinzipien definieren die Grundlage moderner IT-Sicherheitsstrategien:

- Authentifizierung: Sicherstellung, dass Nutzer oder Systeme tatsächlich die sind, die sie vorgeben zu sein.

- Verschlüsselung: Umwandlung von Daten in eine codierte Form, die nur von autorisierten Empfängern entschlüsselt werden kann.

- Firewalls: Barrieren zwischen vertrauenswürdigen und potenziell gefährlichen Netzwerken.

- Zero-Trust-Prinzip: Kein Nutzer oder Gerät wird ohne Verifizierung als vertrauenswürdig angesehen - unabhängig vom Standort.

- Intrusion Detection Systeme (IDS): Werkzeuge zur Erkennung und Meldung verdächtiger Aktivitäten.

- NIST Cybersecurity Framework: International anerkanntes Rahmenwerk, das fünf Kernfunktionen abbildet: Identifizieren, Schützen, Erkennen, Reagieren und Wiederherstellen.

Die drei Schutzziele der Informationssicherheit:

Diese Schutzziele bilden den Kern moderner Sicherheitsstrategien:

- Vertraulichkeit (Confidentiality):

Nur autorisierte Personen dürfen auf sensible Informationen zugreifen.

Maßnahmen: Verschlüsselung, Multi-Faktor-Authentifizierung, Berechtigungsmanagement.

- Integrität (Integrity):

Daten müssen korrekt, aktuell und unverändert bleiben.

Maßnahmen: Digitale Signaturen, Hash-Prüfsummen, Zugriffskontrollen.

- Verfügbarkeit (Availability):

Systeme und Daten müssen jederzeit zuverlässig zugänglich sein.

Maßnahmen: Backups, Redundanzen, DDoS-Schutz, Notfall- und Wiederherstellungspläne.

Was sind die häufigsten Cyberbedrohungen?

Cyberangriffe treten in vielen Formen auf. Zu den verbreitetsten Bedrohungen gehören:

- Malware: Schadsoftware, die Systeme infiziert (z.?B. Viren, Trojaner, Würmer).

- Ransomware: Sperrt Daten durch Verschlüsselung und fordert Lösegeld für deren Freigabe.

- Phishing: Gefälschte E-Mails oder Websites, die auf Datendiebstahl abzielen.

- DDoS-Angriffe: Überlasten Netzwerke oder Server durch massenhaften Datenverkehr.

- Social Engineering: Manipulation von Personen, um interne Informationen preiszugeben.

- Identitätsdiebstahl: Missbrauch persönlicher oder geschäftlicher Zugangsdaten, häufig als Folge erfolgreicher Phishing-Kampagnen.

Was ist Cyber Security Software?

Cyber Security Software umfasst alle Anwendungen, Plattformen und Tools, die IT-Infrastrukturen vor Bedrohungen, Datenverlust und Angriffen schützen. Dazu gehören unter anderem Firewalls, Antivirenlösungen, E-Mail-Schutzsysteme, Verschlüsselungslösungen, SIEM-Systeme (Security Information and Event Management) sowie Cloud-Sicherheitslösungen. Typische Anwendungsfelder sind Netzwerkabsicherung, Web Application Security, mobile Sicherheitslösungen und Identitätsmanagement (IAM).

Firewall-Software

Firewall-Software schützt Netzwerke durch Filterung und Blockierung unerwünschter Zugriffe und Datenströme. Sie fungiert als erste Verteidigungslinie, indem sie eingehenden und ausgehenden Datenverkehr kontrolliert. Moderne Firewalls unterstützen oft Zero-Trust-Modelle und bieten erweiterte Funktionen wie Deep Packet Inspection.

Endpoint-Security

Endpoint-Security sichert einzelne Endgeräte (z. B. Laptops, Smartphones, Server) gegen Schadsoftware und unbefugten Zugriff. Enthält häufig Antivirus, Anti-Malware, EDR (Endpoint Detection and Response) und Funktionen zur Device Control. Dies ist insbesondere wichtig für den Schutz im Homeoffice und in mobilen Umgebungen.

Intrusion Detection und Prevention Systeme (IDS/IPS)

IDS / IPS erkennen und verhindern Angriffe und Eindringversuche auf Netzwerke oder Systeme in Echtzeit. IDS meldet verdächtige Aktivitäten, während IPS aktiv eingreift und Bedrohungen blockiert.

Security Information and Event Management (SIEM)

SIEM sammelt und analysiert Sicherheitsdaten aus verschiedenen Quellen, um Bedrohungen und Anomalien frühzeitig zu erkennen. SIEM-Lösungen ermöglichen zentrales Monitoring, Alarmierung und umfassende Reports für Security-Teams.

Verschlüsselungssoftware

Verschlüsselungssoftware schützt vertrauliche Daten durch Umwandlung in verschlüsselte Formate, die nur mit Berechtigung entschlüsselt werden können. Sie werden eingesetzt für Datenkommunikation, Datenspeicherung und E-Mail-Sicherheit. Verschlüsselungssoftware stellt den Kernbestandteil der Sicherstellung von Vertraulichkeit dar.

Web Application Firewall (WAF)

Web Application Firewall schützt Webanwendungen und APIs vor Angriffen wie SQL-Injection, Cross-Site Scripting (XSS) und anderen typischen Bedrohungen, die auf Schwachstellen im Anwendungscode abzielen.

E-Mail-Sicherheitslösungen

E-Mail-Sicherheitslösungen schützen vor Phishing, Spam und bösartigen Anhängen, häufig mit Funktionen zur Inhaltsanalyse, URL-Filterung und Quarantäne-Management.

Cloud Security Lösungen

Cloud Security Lösungen überwachen und schützen Cloud-Infrastrukturen und -Dienste gegen Konfigurationsfehler, unbefugte Zugriffe und Datenlecks. Dies beinhaltet Identity Access Management (IAM), Container-Security und Cloud Access Security Broker (CASB).

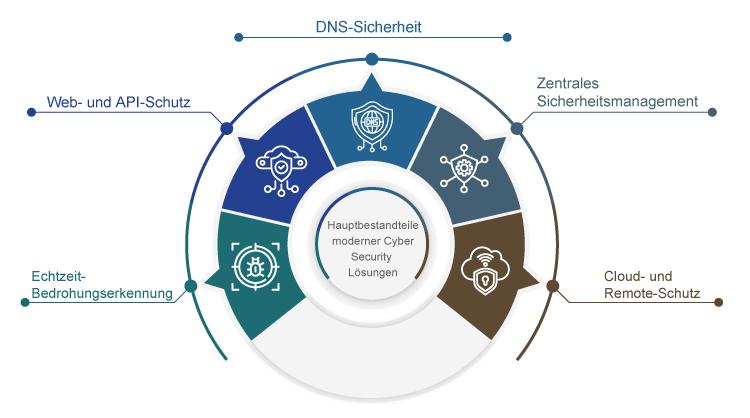

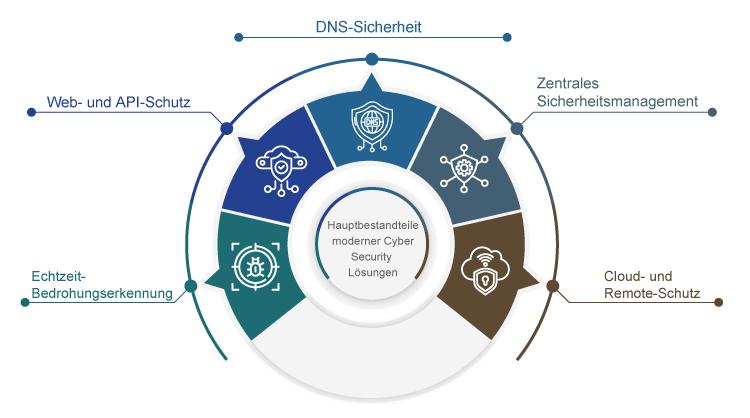

Hauptbestandteile moderner Cyber Security Lösungen

Professionelle Sicherheitslösungen bieten heute ein hohes Maß an Automatisierung und lassen sich zentral verwalten. Typische Bestandteile sind:

- Echtzeit-Bedrohungserkennung: Einsatz von Künstlicher Intelligenz und globalen Threat-Intelligence-Datenbanken zur sofortigen Erkennung neuer Angriffsmuster.

- Web- und API-Schutz: Abwehr von Angriffen auf Webseiten, Anwendungen und Schnittstellen durch Web Application Firewalls (WAF).

- DNS-Sicherheit: Blockieren schädlicher Domains und Verhindern von Malware-Kommunikation über DNS.

- Zentrales Sicherheitsmanagement: Einheitliche Verwaltung, Monitoring und Reporting sämtlicher Sicherheitsrichtlinien.

- Cloud- und Remote-Schutz: Sichere Anbindung von Mitarbeitenden an Cloud-Dienste und Homeoffice-Arbeitsplätze durch Zero-Trust- und VPN-Lösungen.

Mit SECIRA wird Cyber Security durch automatisierte Analysen, kontinuierliches Monitoring und proaktive Sicherheitsplanung neu definiert. Unternehmen profitieren von einer transparenten Risikobewertung, effektiver Zusammenarbeit und detaillierten Handlungsempfehlungen, die IT-Überwachung auf höchstem Niveau gewährleisten...

Mit SECIRA wird Cyber Security durch automatisierte Analysen, kontinuierliches Monitoring und proaktive Sicherheitsplanung neu definiert. Unternehmen profitieren von einer transparenten Risikobewertung, effektiver Zusammenarbeit und detaillierten Handlungsempfehlungen, die IT-Überwachung auf höchstem Niveau gewährleisten... INDITOR® und die CONTECHNET Suite+ unterstützen Sie optimal bei der Einführung diverser Branchenstandards, wie zum Beispiel ein ISMS gemäß DIN EN ISO/IEC 27001, den BSI-Standards 200-1 bis 200-3 oder anderen Branchenstandards.

Wir bieten eine individuelle und maßgeschneiderte Lösung für jede Organisationsgröße, mit der Sie einfach und effizient die Informationssicherheit in Ihrem Unternehmen umsetzen.

Setzen Sie auf unsere Erfahrung und Expertise aus über 15 Jahren!...

INDITOR® und die CONTECHNET Suite+ unterstützen Sie optimal bei der Einführung diverser Branchenstandards, wie zum Beispiel ein ISMS gemäß DIN EN ISO/IEC 27001, den BSI-Standards 200-1 bis 200-3 oder anderen Branchenstandards.

Wir bieten eine individuelle und maßgeschneiderte Lösung für jede Organisationsgröße, mit der Sie einfach und effizient die Informationssicherheit in Ihrem Unternehmen umsetzen.

Setzen Sie auf unsere Erfahrung und Expertise aus über 15 Jahren!... Stärken Sie Ihre Cyber Security mit SINuS – dem Self-Assessment-Tool für Unternehmen. Identifizieren Sie Sicherheitslücken, bewerten Sie Risiken nach BSI-Standards und leiten Sie gezielt Maßnahmen ab. Bereiten Sie sich jetzt effektiv auf die Anforderungen der NIS2-Richtlinie vor und erhöhen Sie Ihre IT-Resilienz nachhaltig.

Stärken Sie Ihre Cyber Security mit SINuS – dem Self-Assessment-Tool für Unternehmen. Identifizieren Sie Sicherheitslücken, bewerten Sie Risiken nach BSI-Standards und leiten Sie gezielt Maßnahmen ab. Bereiten Sie sich jetzt effektiv auf die Anforderungen der NIS2-Richtlinie vor und erhöhen Sie Ihre IT-Resilienz nachhaltig. Die USB- und Endpoint-Security-Lösung Security.Desk bietet einen umfassenden Schutz vor Cyber-Bedrohungen. Security.Desk verhindert die Ausführung von Schadsoftware auf USB-Geräten und Endpunkten und schützt so Unternehmensnetzwerke vor Angriffen. Die Lösung bietet zudem eine zentrale Verwaltung der Sicherheitsrichtlinien und erleichtert so die Sicherheitsverwaltung für Unternehmen.

Die USB- und Endpoint-Security-Lösung Security.Desk bietet einen umfassenden Schutz vor Cyber-Bedrohungen. Security.Desk verhindert die Ausführung von Schadsoftware auf USB-Geräten und Endpunkten und schützt so Unternehmensnetzwerke vor Angriffen. Die Lösung bietet zudem eine zentrale Verwaltung der Sicherheitsrichtlinien und erleichtert so die Sicherheitsverwaltung für Unternehmen. INDART Professional® vereinfacht, durch eine strukturierte und zielführende Vorgehensweise, den Aufbau und die Pflege einer prozessorientierten, intelligenten Notfallplanung in Echtzeit. Bauen Sie in nur 5 Tagen Ihre eigene IT-Notfallplanung auf.

INDART Professional® vereinfacht, durch eine strukturierte und zielführende Vorgehensweise, den Aufbau und die Pflege einer prozessorientierten, intelligenten Notfallplanung in Echtzeit. Bauen Sie in nur 5 Tagen Ihre eigene IT-Notfallplanung auf. Der CrypToken ist das perfekte Fundament für professionelle Authentifizierungs-Lösungen im Bereich eBusiness und eCommerce. Die CrypToken ist wahlweise mit JCOP oder MULTOS Betriebssystem erhältlich. Beide Systeme bieten Common Criteria-Zertifizierung für maximale Sicherheit und die Fähigkeit kundenspezifische Applets zu laden.

Der CrypToken ist das perfekte Fundament für professionelle Authentifizierungs-Lösungen im Bereich eBusiness und eCommerce. Die CrypToken ist wahlweise mit JCOP oder MULTOS Betriebssystem erhältlich. Beide Systeme bieten Common Criteria-Zertifizierung für maximale Sicherheit und die Fähigkeit kundenspezifische Applets zu laden. Die Software abylon LOGON wird in zwei Varianten angeboten und ermöglicht die gesicherte Anmeldung an den Windows-Computer (Credentialprovider). Als Hardwareschlüssel (Security-Token) zum Login können Chipkarten, RFID-Funkchipkarten, USB-Sticks, Bluetooth-Geräte oder CDs/DVDs verwendet werden. Beim Entfernen des Hardwareschlüssels wird der Rechner automatisch gesperrt, abgemeldet oder heruntergefahren. Die Software erhöht die Sicherheit bei gesteigertem Komfort.

Die Software abylon LOGON wird in zwei Varianten angeboten und ermöglicht die gesicherte Anmeldung an den Windows-Computer (Credentialprovider). Als Hardwareschlüssel (Security-Token) zum Login können Chipkarten, RFID-Funkchipkarten, USB-Sticks, Bluetooth-Geräte oder CDs/DVDs verwendet werden. Beim Entfernen des Hardwareschlüssels wird der Rechner automatisch gesperrt, abgemeldet oder heruntergefahren. Die Software erhöht die Sicherheit bei gesteigertem Komfort. Internetsicherheit wird mit dem antares RIMIS ISMS Informationsmanagement-System auf eine neue Stufe gestellt. Denn diese Software erkennt Cyber-Angriffe schon sehr früh und versetzt Sie und Ihr Unternehmen in die Lage, rechtzeitig auf derartige Bedrohungen mit entsprechenden Schutzmaßnahmen zu reagieren, damit alle Daten stets sicher und unangetastet bleiben.

Internetsicherheit wird mit dem antares RIMIS ISMS Informationsmanagement-System auf eine neue Stufe gestellt. Denn diese Software erkennt Cyber-Angriffe schon sehr früh und versetzt Sie und Ihr Unternehmen in die Lage, rechtzeitig auf derartige Bedrohungen mit entsprechenden Schutzmaßnahmen zu reagieren, damit alle Daten stets sicher und unangetastet bleiben. Das Z1 SecureMail Gateway ist skalierbar für jedes Unternehmen: Vom einfachen Stand-Alone-System bis zum hochverfügbaren Rechen-zentrums-Cluster. Nutzen Sie mit dem Z1 SecureMail Gateway die zentrale Serverlösung für eine effiziente Verschlüsselung und Signierung Ihres kompletten gesamten E-Mail-Verkehrs. Die Softwarelösung umfasst nicht nur die Ver- und Entschlüsselung der ein- und ausgehenden E-Mails, sondern auch die Signaturprüfung und die Verwaltung aller Schlüssel. Und das unsichtbar für Ihre Mitarbeiter. Automatische Zertifikatsverwaltung entlastet die IT-Administra...

Das Z1 SecureMail Gateway ist skalierbar für jedes Unternehmen: Vom einfachen Stand-Alone-System bis zum hochverfügbaren Rechen-zentrums-Cluster. Nutzen Sie mit dem Z1 SecureMail Gateway die zentrale Serverlösung für eine effiziente Verschlüsselung und Signierung Ihres kompletten gesamten E-Mail-Verkehrs. Die Softwarelösung umfasst nicht nur die Ver- und Entschlüsselung der ein- und ausgehenden E-Mails, sondern auch die Signaturprüfung und die Verwaltung aller Schlüssel. Und das unsichtbar für Ihre Mitarbeiter. Automatische Zertifikatsverwaltung entlastet die IT-Administra... Verbinden und steuern Sie alle Datenflüsse und -schnittstellen von einer einzigen Plattform aus, der Magic xpi - Integrationsplattform. Maximieren Sie die Produktivität, Effizienz und Kontinuität Ihrer Geschäfte. Automatisieren Sie Prozesse und profitieren Sie von der sicheren Lösung durch reibunglosen Ablauf der Prozesse.

Verbinden und steuern Sie alle Datenflüsse und -schnittstellen von einer einzigen Plattform aus, der Magic xpi - Integrationsplattform. Maximieren Sie die Produktivität, Effizienz und Kontinuität Ihrer Geschäfte. Automatisieren Sie Prozesse und profitieren Sie von der sicheren Lösung durch reibunglosen Ablauf der Prozesse. Das Informationssicherheits-Managementsystem (ISMS) QSEC hilft Unternehmen die Schutzziele der Informations- und IT-Sicherheit - die Verfügbarkeit, Integrität und Vertraulichkeit von Daten – schnell, sicher und effizient sicherzustellen. Mit dem ISMS-Tool QSEC werden die Schutzziele unter Einbeziehung Ihres finanziellen Werts analysiert und eine Maßnahmenplanung abgeleitet, welche die Reduzierung von Bedrohungen von Schwachstellen bei gleichzeitig optimierten IT-Investitionen ermöglicht.

Das Informationssicherheits-Managementsystem (ISMS) QSEC hilft Unternehmen die Schutzziele der Informations- und IT-Sicherheit - die Verfügbarkeit, Integrität und Vertraulichkeit von Daten – schnell, sicher und effizient sicherzustellen. Mit dem ISMS-Tool QSEC werden die Schutzziele unter Einbeziehung Ihres finanziellen Werts analysiert und eine Maßnahmenplanung abgeleitet, welche die Reduzierung von Bedrohungen von Schwachstellen bei gleichzeitig optimierten IT-Investitionen ermöglicht. Die Software R2C_SECURITY für Informationssicherheit & Datenschutz gewährleistet hohe Schutzziele. Mit R2C_SECURITY können Sie in Ihrem Unternehmen Maßnahmen zur Informationssicherheit durchführen und überwachen sowie fortlaufende Prüfungen und Verbesserungen durchführen.

Die Software R2C_SECURITY für Informationssicherheit & Datenschutz gewährleistet hohe Schutzziele. Mit R2C_SECURITY können Sie in Ihrem Unternehmen Maßnahmen zur Informationssicherheit durchführen und überwachen sowie fortlaufende Prüfungen und Verbesserungen durchführen. Managementsysteme ( z. B. ISMS nach ISO 27001) einfach und effizient digitalisieren. GRASP erleichtert den Aufbau und Betrieb von Managementsystemen mit vorkonfigurierten Modulen für Informationssicherheit, Datenschutz und Business Continuity Management . GRASP kann individuell an die spezifischen Gegebenheiten eines Unternehmens, gänzlich ohne Programmieraufwand, angepasst werden.

Managementsysteme ( z. B. ISMS nach ISO 27001) einfach und effizient digitalisieren. GRASP erleichtert den Aufbau und Betrieb von Managementsystemen mit vorkonfigurierten Modulen für Informationssicherheit, Datenschutz und Business Continuity Management . GRASP kann individuell an die spezifischen Gegebenheiten eines Unternehmens, gänzlich ohne Programmieraufwand, angepasst werden. Z1 SecureHub gewährleistet einen sicheren Datenaustausch auch von großen Dateien wie Plänen, Grafiken, Videos etc. Einfach und intuitiv per Browser bedienbar und DSGVO-konform können Dateien mittels Z1 SecureHub ausgetauscht werden. Die Lösung zum Datenaustausch ist schnell installiert, einfach virtuell skalierbar und in der Wartung sehr komfortabel.

Z1 SecureHub gewährleistet einen sicheren Datenaustausch auch von großen Dateien wie Plänen, Grafiken, Videos etc. Einfach und intuitiv per Browser bedienbar und DSGVO-konform können Dateien mittels Z1 SecureHub ausgetauscht werden. Die Lösung zum Datenaustausch ist schnell installiert, einfach virtuell skalierbar und in der Wartung sehr komfortabel. Workflows zur Umsetzung der NIS2 Richtlinie...

Workflows zur Umsetzung der NIS2 Richtlinie...