Wie oft haben Sie heute bereits ein Passwort eingegeben oder zurückgesetzt? In vielen Unternehmen ist der Umgang mit Zugangsdaten noch immer ein täglicher Kraftakt. Trotz aller Sicherheitsvorkehrungen bleiben Passwörter ein Risikofaktor: Sie werden vergessen, wiederverwendet, unsicher gewählt oder kompromittiert.

Doch das könnte sich schon bald grundlegend ändern.

Passkeys sind dabei, die Art und Weise, wie wir uns digital authentifizieren, dauerhaft zu verändern. Große Plattformen wie Apple, Google und Microsoft unterstützen die Technologie bereits aktiv. Branchenverbände wie beispielsweise bitkom und Sicherheitsexperten vom Bundesamt für Sicherheit in der Informationstechnik (BSI) sehen in Passkeys eine Schlüsseltechnologie für die Ära nach dem Passwort, sicherer, benutzerfreundlicher und wirtschaftlich effizienter.

Im Jahr 2025 ist aus dem technologischen Potenzial ein konkreter Standard geworden. Immer mehr Unternehmen prüfen die Einführung oder sind bereits in der Umsetzung.

Aber was genau sind Passkeys? Wie funktionieren sie und was bedeuten Passkeys für Ihr Unternehmen, Ihre Mitarbeitenden und Ihre Sicherheitsstrategie?

In diesem Artikel erhalten Sie eine fundierte Einführung in das Thema, verständlich erklärt und mit klarem Blick auf die Chancen und Voraussetzungen für die unternehmerische Praxis.

Was sind Passkeys?

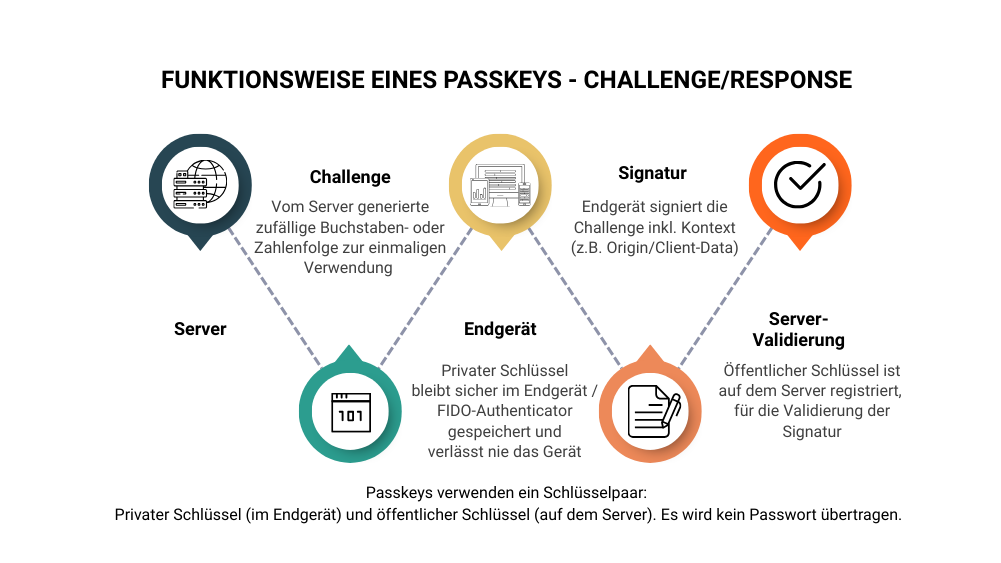

Passkeys sind ein sicherer Ansatz zur Authentifizierung, der klassische Passwörter überflüssig macht. Technisch basieren sie auf einem bewährten Prinzip: der Public-Key-Kryptographie in Kombination mit einem Challenge-Response-Verfahren. Basis ist das Web-Authentication-Protokoll, kurz WebAuthn. Dabei wird ein digitales Schlüsselpaar verwendet, das aus einem öffentlichen Schlüssel (Public Key) und einem privaten Schlüssel (Private Key) besteht.

Schlüsselpaar-Erstellung:

-

Bei der Einrichtung eines Accounts mit Passkeys wird ein privater Schlüssel auf Ihrem Gerät gespeichert (z. B. Smartphone oder Laptop).

-

Ein dazugehöriger öffentlicher Schlüssel wird auf dem Server des Dienstanbieters hinterlegt.

Anmeldung:

-

Wenn Sie sich anmelden, sendet der Server eine Anfrage (Challenge) an Ihr Gerät.

-

Ihr Gerät signiert diese Anfrage mithilfe des privaten Schlüssels und sendet die Antwort zurück.

-

Der Server überprüft die Signatur mit dem öffentlichen Schlüssel, um Ihre Identität zu bestätigen.

Sicherheitsfaktor:

-

Um sicherzustellen, dass nur Sie Zugriff haben, wird die Freigabe des Passkeys durch einen zusätzlichen Sicherheitsfaktor wie Fingerabdruck, Gesichtserkennung oder PIN bestätigt.

Ein entscheidender Vorteil: Das gemeinsame Geheimnis (Sender und Empfänger kennen das Passwort), das bei klassischen Passwörtern besteht, entfällt vollständig. Passkeys können daher nicht abgefangen, erraten oder wiederverwendet werden. Dies ist ein zentraler Sicherheitsgewinn.

Die Technologie hinter Passkeys basiert auf offenen Standards wie FIDO2 und wird bereits von Plattformen wie Apple (iCloud Keychain), Google (Passkey Manager) und Microsoft (Windows Hello) unterstützt. Unternehmen können Passkeys zunehmend in bestehende IAM- und SSO-Lösungen integrieren.

Was macht Passkeys so sicher?

Die Sicherheit von Passkeys beruht auf einem grundlegend anderen Prinzip als klassische Passwörter. Während Passwörter auf der Speicherung und Eingabe eines gemeinsamen Geheimnisses basieren, was sie anfällig für Phishing, Brute-Force-Angriffe und Datenlecks macht, funktionieren Passkeys ohne jemals ein Passwort zu speichern oder zu übertragen.

1. Phishing-Resistenz durch kryptographische Bindung

Passkeys sind an die Domain der Anwendung gebunden, für die sie erstellt wurden. Das bedeutet: Selbst wenn ein Nutzer oder eine Nutzerin auf eine gefälschte Website geleitet wird, kann der Authentifizierungsvorgang nicht abgeschlossen werden, da der private Schlüssel ausschließlich mit der echten Domain verknüpft ist. Phishing wird dadurch effektiv verhindert.

2. Keine zentralen Passwort-Datenbanken

Da kein Passwort gespeichert oder übertragen wird, entfallen zentrale Passwortspeicher, die ein häufiges Ziel von Cyberangriffen sind. Selbst bei einem erfolgreichen Angriff auf den Server sind Passkeys nutzlos für Angreifer, da sie ohne den privaten Schlüssel auf dem Nutzergerät wertlos sind.

3. Schutz vor Credential Stuffing und Passwort-Recycling

Passkeys sind einmalig und kontospezifisch. Es gibt kein Konzept von „dem gleichen Passwort auf mehreren Plattformen“. Damit entfallen Angriffsvektoren wie Credential Stuffing, bei denen kompromittierte Zugangsdaten aus früheren Leaks automatisiert getestet werden.

4. Starke Absicherung durch Hardware und Biometrie

Die Authentifizierung erfolgt lokal auf dem Gerät, häufig durch biometrische Merkmale (Face ID, Fingerabdruck) oder Gerätesperren. Der private Schlüssel verlässt dabei nie das Gerät. Damit ist der Zugang auf das Gerät und die Identitätsprüfung eng miteinander verknüpft.

5. Bewährte Standards und breite Unterstützung

Passkeys basieren auf dem FIDO2-Standard, der gemeinsam von der FIDO Alliance und dem World Wide Web Consortium (W3C) entwickelt wurde. Die zugrunde liegende Kryptographie gilt als hochsicher, wird kontinuierlich weiterentwickelt und hat sich bereits in Millionen von Authentifizierungen weltweit bewährt.

💡 SoftGuide Infobox

Passkeys – sicherer als Passwörter

- Funktionsweise: basieren auf asymmetrischer Kryptografie, lokaler Identitätsprüfung und Gerätebindung

- Vorteil für Unternehmen: deutlich höhere Sicherheit

- Zusatznutzen: geringeres Risiko durch menschliche Fehler (z. B. schwache oder mehrfach genutzte Passwörter)

Was bedeutet das für Ihre Nutzer und Nutzerinnen?

Für die meisten Anwender ist der Umgang mit Passwörtern eine tägliche Herausforderung, sei es durch vergessene Zugangsdaten, umständliche Reset-Prozesse oder unsichere Notizzettel-Lösungen. Passkeys schaffen hier spürbare Entlastung, sowohl für Endnutzer und -nutzerinnen als auch für IT-Support-Teams.

1. Anmelden ohne Eingabe eines Passworts

Mit Passkeys erfolgt der Login einfach, schnell und sicher, etwa durch das Entsperren des Geräts per Fingerabdruck, Gesichtserkennung oder Geräte-PIN. Die technische Komplexität läuft im Hintergrund. Für Nutzer und Nutzerinnen fühlt sich die Anmeldung nahtlos und komfortabel an.

2. Kein Vergessen, kein Zurücksetzen

Da kein Passwort vergeben oder erinnert werden muss, entfällt eine der häufigsten Ursachen für Support-Tickets: das Zurücksetzen von Zugangsdaten. Das reduziert nicht nur Frustration bei den Mitarbeitenden, sondern spart auch erhebliche Ressourcen im IT-Support.

3. Ein Login-Erlebnis über alle Geräte hinweg

Viele Passkey-Lösungen ermöglichen es, den privaten Schlüssel geräteübergreifend zu synchronisieren, beispielsweise über iCloud-Schlüsselbund bei Apple oder über Google Passkey Manager. Möglich ist auch die Nutzung eines plattformübergreifenden Passwort-Managers mit Passkey-Funktion. Nutzer und Nutzerinnen können sich so auch auf neuen Geräten ohne erneute Einrichtung anmelden, sicher und nutzerfreundlich.

4. Höhere Akzeptanz durch intuitive Bedienung

Im Gegensatz zu komplexen Multi-Faktor-Lösungen oder Token-Systemen ist die Nutzung von Passkeys für Anwender und Anwenderinnen intuitiv und vertraut, etwa durch biometrische Entsperrung, die ohnehin auf den meisten Smartphones etabliert ist. Das steigert die Akzeptanz und reduziert Schulungsaufwand.

💡 SoftGuide Infobox

Passkeys bieten:

- ein modernes, barrierefreies Login-Erlebnis

- hohe Sicherheit

- weniger Reibung

- mehr Produktivität

- höhere Zufriedenheit

Was passiert bei Geräteverlust, Diebstahl oder Defekt?

Ein naheliegendes Szenario im Unternehmensalltag: Was geschieht, wenn das Gerät, auf dem ein Passkey gespeichert ist, verloren geht, gestohlen wird oder defekt ist?

Die gute Nachricht: Passkeys sind so konzipiert, dass sie auch in solchen Fällen sicher bleiben und wiederherstellbar sind. Voraussetzung dafür sind die richtige Plattformwahl, ein strukturierter Einführungsprozess und definierte Backup-Strategien. Die wichtigsten Aspekte aus IT- und Supportsicht im Überblick:

Synchronisierung über Cloud-Dienste

Passkeys werden bei den meisten Plattformen über das Nutzerkonto synchronisiert – etwa über:

-

Apple iCloud-Schlüsselbund

-

Google Passwortmanager

-

Drittanbieter wie 1Password oder Dashlane

Der Vorteil: Der Zugriff auf Konten bleibt auch dann erhalten, wenn das ursprüngliche Gerät nicht mehr verfügbar ist – vorausgesetzt, ein weiteres Gerät ist verknüpft oder der Zugang zum Cloud-Konto besteht.

Schutz bei Diebstahl

Selbst bei Diebstahl bleibt ein Gerät allein wertlos ohne biometrische Entsperrung (Fingerabdruck, Gesichtserkennung) oder PIN. Zusätzliche Sicherheit bieten Funktionen zur Remote-Sperrung oder -Löschung, z. B. „Mein iPhone suchen“ oder „Find My Device“ bei Android.

Wiederherstellung bei Gerätewechsel

Beim Wechsel auf ein neues oder Ersatzgerät genügt häufig die Anmeldung im jeweiligen Nutzerkonto. Passkeys werden dann automatisch synchronisiert. Anbieter wie Apple bieten darüber hinaus:

-

Account Recovery Contact

-

Schlüsselbund-Wiederherstellung via Escrow

Geräteverwaltung im Unternehmenskontext

In Unternehmen mit Mobile Device Management (MDM) oder Endpoint-Management-Lösungen lassen sich:

-

Verlorene Geräte remote deaktivieren oder löschen

-

Neue Geräte bereitstellen und automatisch synchronisieren

-

Zugriffsrechte über das IAM-System neu zuweisen

Der Zugriff kann so ohne Passwort-Reset strukturiert und sicher wiederhergestellt werden.

Fallback-Strategien definieren

Für kritische Rollen oder besonders sensible Bereiche sollten Unternehmen zusätzliche Wiederherstellungsmechanismen einplanen:

-

Registrierung mehrerer Geräte pro Nutzer

-

Einsatz alternativer Authentifizierungsmethoden (z. B. FIDO2-Sicherheitsschlüssel)

-

Administrative Recovery-Prozesse über Helpdesk oder IAM-Systeme

Technische Grenzen kennen

-

Lokal gespeicherte Passkeys (z. B. auf einem USB-Security-Key ohne Cloud-Sync) können nicht wiederhergestellt werden, wenn kein Backup existiert.

-

Ein Wechsel des Ökosystems (z. B. von Android zu Apple) kann problematisch sein, wenn keine plattformübergreifende Lösung verwendet wird.

💡 SoftGuide Infobox

Passkey-Wiederherstellung im Überblick

- Geräteverlust ≠ Zugangsverlust: Passkeys bleiben geschützt.

- Sichere Wiederherstellung: Über Cloud-Dienste oder zentrale IT-Management-Lösungen.

- Erfolgsfaktor: Von Beginn an Wiederherstellungs- und Fallback-Strategien technisch, organisatorisch und kommunikativ einplanen.

Einsatz in Unternehmen - Chancen

Die Einführung von Passkeys ist mehr als ein technisches Update, sie ist ein strategischer Schritt in Richtung einer zukunftssicheren, benutzerfreundlichen und skalierbaren Authentifizierungslandschaft. Unternehmen, die frühzeitig auf passwortlose Verfahren setzen, profitieren gleich mehrfach, operativ, sicherheitstechnisch und wirtschaftlich.

1. Reduzierung von Supportaufwand und Betriebskosten

Passwort-Resets gehören zu den häufigsten IT-Support-Anfragen. Laut Branchenstudien verursachen sie nicht nur hohe interne Aufwände, sondern beeinträchtigen auch die Produktivität der Mitarbeitenden. Mit Passkeys entfallen diese Anfragen nahezu vollständig.

2. Stärkung der Sicherheitsarchitektur

Passkeys eliminieren gleich mehrere Angriffsflächen:

-

Kein Phishing, da kein Geheimnis eingegeben wird

-

Kein Credential Stuffing, da es keine wiederverwendbaren Zugangsdaten gibt

-

Kein zentrales Passwort-Repository, das abgegriffen werden kann

In Kombination mit bestehenden Sicherheitsmechanismen wie Single Sign-On (SSO) oder Zero Trust Architectures können Passkeys zur Grundlage einer modernen, resilienten IT-Sicherheitsstrategie werden.

3. Positive Nutzererfahrung & hohe Akzeptanz

Benutzerfreundliche Authentifizierungsverfahren fördern die Compliance mit Sicherheitsrichtlinien. Ist eine sichere Methode einfach einzusetzen, wird sie auch genutzt. Besonders in Unternehmen mit mobilen Arbeitsplätzen oder BYOD-Strategien (Bring Your Own Device) erweisen sich Passkeys als äußerst praxistauglich.

4. Einfache Integration in bestehende Systeme

Die führenden Anbieter von Identity- und Access-Management-Systemen (IAM) wie Okta, Microsoft Entra ID (ehem. Azure AD) oder Ping Identity unterstützen bereits FIDO2-basierte Authentifizierung, häufig auch im Zusammenspiel mit mobilen Geräten oder Hardware-Token.

Für eine erfolgreiche Einführung sollten Unternehmen:

-

Die Geräteflotte analysieren: Sind Geräte vorhanden, die biometrische Entsperrung unterstützen?

-

Identitätsmanagement anpassen: Ist der Identity Provider bereits FIDO2-fähig?

-

Nutzer gezielt einbinden: Wird die Einführung kommunikativ und unterstützend begleitet?

Kurz gesagt: Passkeys bieten Unternehmen die Chance, Sicherheit, Benutzerfreundlichkeit und Effizienz gleichermaßen zu verbessern. Die Technologie ist bereit und der Zeitpunkt für die Umstellung war noch nie günstiger als jetzt.

Fazit – Passkeys sind mehr als ein Trend

Die Herausforderungen rund um Passwortsicherheit, Nutzerakzeptanz und IT-Support sind bekannt und sie kosten Unternehmen täglich Zeit, Geld und Sicherheit. Passkeys bieten hier einen echten Paradigmenwechsel.

Sie verbinden hohe Sicherheit mit intuitiver Nutzererfahrung und ermöglichen eine moderne, skalierbare Authentifizierungsstrategie. Statt zentral gespeicherter, gemeinsam genutzter Geheimnisse setzen Passkeys auf asymmetrische Kryptographie, Gerätebindung und biometrische Entsperrung und schließen damit gängige Angriffsvektoren wie Phishing oder Credential Stuffing systematisch aus.

Auch aus betrieblicher Sicht sprechen die Argumente für sich:

✅ Weniger Supportaufwand

✅ Höhere Nutzerzufriedenheit

✅ Kompatibilität mit etablierten IAM- und SSO-Lösungen

✅ Verbesserte Compliance und Sicherheit

Die Technologie ist reif. Die Standards sind gesetzt. Die Integration ist möglich.

Jetzt ist der richtige Zeitpunkt, die passwortlose Zukunft aktiv zu gestalten. Ob im Rahmen eines Pilotprojekts, als Ergänzung Ihrer MFA-Strategie oder als Teil Ihrer übergeordneten IT-Transformation – Passkeys können der nächste logische Schritt auf Ihrem Weg zu mehr Sicherheit und Effizienz sein.

✅ Jetzt herausfinden: Ist Ihr Unternehmen bereit für Passkeys?

Mit unserer kostenlosen Checkliste erhalten Sie eine strukturierte Einschätzung, ob Ihre technischen Voraussetzungen, Prozesse und Strategien auf passwortlose Authentifizierung vorbereitet sind.

🔍 17 praxisnahe Fragen

📊 Sofort nutzbar für IT, Security & Geschäftsführung

📥 Als PDF zum Download – kostenlos und unverbindlich